ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

Check Point hat zur soeben bekannt gewordenen WPA2-Schwachstelle namens Key Reinstallation Attacks – “KRACK” bereits eine Entwarnung für seine eigene Produktpalette in sk120938 veröffentlicht. Weitere Informationen folgen.

Diese in Zusammenarbeit verschiedener Sicherheitsforscher gefundene WiFi-Schwachstelle im fast überall verwendeten WPA2-Sicherheitsprotokoll erlaubt es einem Angreifer, mittels einer Man-in-the-Middle Attacke als WiFi Access Point für den Client zu agieren und so Zugriff auf alle übertragenen Daten zu erhalten. Das ermöglicht Angreifern, Schadcode in die übertragenen Daten einzuschleusen, HTTPS-Verbindungen zu unterbrechen und vieles mehr.

Check Point SMB Appliances mit WiFi-Funktionalität (600, 700, 1100, 1400 Appliances) sind von der WiFi-Schwachstelle nicht betroffen, da die Appliances als reine WiFi Access Points agieren. Sich verbindende WiFi-Clients sollten Empfehlungen der verwendeten Betriebssystem-Hersteller folgen und entsprechende Updates zeitnah einspielen.

Danke Check Point!

KRACK Website: https://www.krackattacks.com

KRACK Demo: https://www.krackattacks.com/#demo

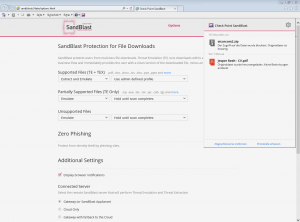

Aufgrund der akuten Bedrohung durch Zero-Day Angriffe wird Sandboxing zur Emulierung und Abwehr bisher unbekannter Schadsoftware ein immer wichtiger werdender Bestandteil moderner IT-Sicherheitsinfrastrukturen. Das Verfahren der Software-Emulation (bei Check Point: Sandblast) bringt jedoch gerade durch die für die Emulation benötigte Zeit auch Nachteile mit sich. So müssen Anwender ggf. länger auf Downloads warten oder erhalten ihre Dateien am Ende nicht bzw. werden nicht ausreichend über den Download-Fortschritt informiert. Hierzu hat Check Point eine Lösung entwickelt!

Check Point’s neuer Sandblast Agent beinhaltet ein Browser-Plugin (Chrome Web Store, Firefox, IE), welches dem Problem der fehlenden Benutzerinteraktion Abhilfe schafft. Das Browser-Plugin kann lokal, über die Windows Gruppenrichtlinien (GPO), oder am Besten über ein, ggf. bereits vorhandenes, Check Point EndPoint Policy Management konfiguriert werden.

[ Datasheet | Knowledgebase Artikel ]

Was ist Check Point SandBlast Agent für Webbrowser?

Hierbei handelt es sich um eine Erweiterung bzw. ein Plugin für Webbrowser, die proaktiv vor Zero-Day Malware und Folgen von Social Engineering Angriffen, welche Anwender zum Aufruf schädlicher Websites veranlassen, schützt.

Folgende Sicherheitsfunktionen sind im SandBlast Agent für Webbrowser enthalten:

A. Real-Time Zero-Day Schutz für Web-Downloads

- Threat Extraction schützt vor Gefahren bei Datei-Downloads durch direkte Bereitstellung einer Dateikopie, welche um potentiell schädliche Inhalte bereinigt wurde. Gleichzeitig kann die Original-Datei Threat Emulation zur Überprüfung in einer Sandbox zugeführt werden.

- Threat Emulation überprüft Dateien bereits auf dem CPU-Level sowie innerhalb der Betriebssystem-Umgebung in einer Sandbox um unbekannte Malware und Zero-Day Angriffe zu erkennen und zu blockieren.

B. Zero Phishing

- Real-time / Echtzeit Schutz vor neuen und unbekannten Phishing Websites schützt Anwender vor erweiterten Phishing-Angriffen und damit vor dem Verlust von vertraulichen Daten und Informationen. Sobald ein Anwender auf ein Eingabefeld klickt, startet Zero Phishing verschiedene statische, heuristische und computergestützte Analysen der Website-Attribute – URL, TLD, IP Adresse, etc.

- Schützt Logindaten und Firmen-Passwörter vor Verwendung auf externen Websites sowie vor Wiederverwendung gem. der jeweiligen Firmenrichtlinie. Generiert eine Warnmeldung für den Anwendung samt Logeintrag.

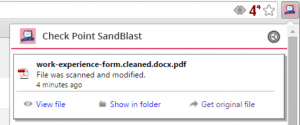

Bei Downloads informiert das Browser-Plugin den Anwender über die Emulation und ist auch bei Verwendung von Check Point Threat Extraction in der Lage dem Anwender eine Vorabversion des Dokumentes ohne aktive Inhalte bereitzustellen. Die Originaldatei kann nach der Emulation vom Anwender angefordert werden. Auch Zero-Phishing wird unterstützt und schützt den Anwender davor Logindaten auf Phishing-Sites oder Firmenlogins auf externen Websites einzugeben.

Der SandBlast Agent erfordert keine spezifische Anti-Virus Software, kann jedoch mit Check Point’s eigener Anti-Malware wie auch AV-Lösungen anderer Hersteller zusammenarbeiten. Auf technischer Ebener beinhaltet der Check Point Sandblast Agent folgende Endpoint Komponenten:

1. SandBlast Agent (integriert Threat Emulation/Extraction im Endpoint)

2. Threat Forensics (sendet Event-Informationen an das Endpoint Management zur Erstellung eines Threat Forensic Reports)

3. Anti-Bot (integriert Check Point AntiBot im Endpoint)

Konfiguration des Sandblast Agents:

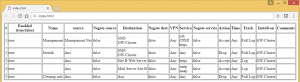

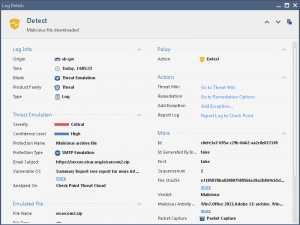

Log-Eintrag einer durch den Sandblast Agent ausgelösten Emulation:

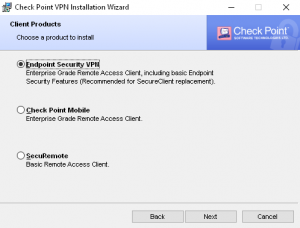

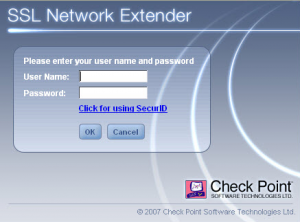

Check Point stellt verschiedene Methoden zur VPN-Einwahl für Remote Access Nutzer zur Verfügung. Nachfolgend stellen wir die Top 10 der bei unseren Kunden beliebtesten Remote Access VPN Methoden vor.

1. Endpoint Security VPN

(Standalone Clients: E80.70 für Microsoft Windows; E80.64 für Apple MacOS)

2. Endpoint Security (Homepage)

(Thin Client, E80.70 Client für Windows 64 bit / 32 bit; E80.64 für Apple MacOS)

3. Mobile Access SSL-VPN Portal

4. SSL Network Extender (SNX) – Clientless SSL-VPN (Installationsanleitung für Linux)

5. Capsule Connect für Apple iPhones und iPads (sk69540) – baut eine vollständige VPN-Verbindung (Layer 3) auf

6. Android Capsule VPN für Android basierte Mobilgeräte (sk84141) – baut eine vollständige VPN-Verbindung (Layer 3) auf

7. Capsule Workspace (Apple iTunes Store, Google Play Store) – SSL-VPN basierter Zugriff auf Mobile Access Inhalte

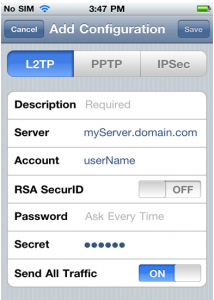

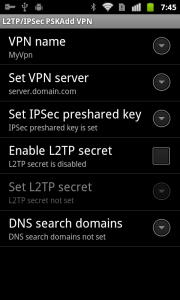

8. Nativer L2TP Client auf Apple iPhone / iPad bzw. Android Mobilgeräten

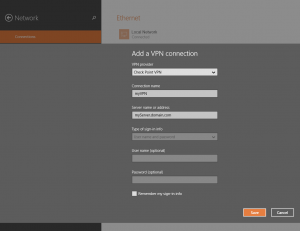

9. Microsoft Windows Check Point Mobile VPN plugin (Windows 8.1, Windows 10)

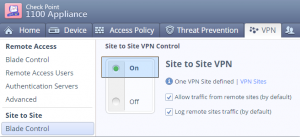

10. SMB Appliance basiertes Remote Access VPN (nur UTM-1 Edge) oder Site-to-Site VPN (700 / 1400 Appliance)

Check Point hat eine Übersicht zu allen Advanced Technical Reference Guides (ATRG) veröffentlicht. ATRGs sind technische Dokumente, welche sehr detaillierte Verfahren zur Analyse und Troubleshooting spezifischer Szenarien und Konfigurationen beschreiben. Unsere Experten nutzten auch ATRGs daher regelmäßig um unseren Kunden technische Lösungen professionell und herstellerkonform anbieten zu können.

Aktuell stellt Check Point 36 ATRGs zu nachfolgenden Themen zur Verfügung.

Danke Check Point!

Check Point hat am 17. Mai 2017 sein neues Major Release Infinity R80.10 veröffentlicht.

R80.10 steht für alle Security Management & Gateways einheitlich zur Verfügung. Check Point empfiehlt allen Kunden die neue Version R80.10 zu verwenden.

R80.10 – Release Notes

R80.10 – Release map

R80.10 – Upgrade map

R80.10 – Backward Compatibility map

R80.10 – Documentation Package

R80.10 – Quick Start Guide for Appliances

R80.10 – SmartConsole

Weitere Ressourcen

R80.10 – Upgrade Verification Service

R80.10 – CheckMates Community Exchange Point

R80.10 – Known Limitations

R80.10 – Jumbo Hotfix

Die wichtigsten Neuerungen von R80.10 sind:

· Unified Security Management Console

· Unified Security Policies

· Policy Layers & Sub-Policies

· Role-based & Concurrent Administration

· Secured Automation and Orchestration (CLI & API)

· Automated Tasks

· Integrated Threat Management

· Next Generation Logs, Events and Reports

· Improved Security for SIC and VPN certificates

· New Licensing Experience

Die kommende Check Point Experience CPX 2017 findet vom 17. – 18. Mai 2017 erstmals in Mailand, Italien statt.

Kongresszentrum: MiCo – Milano Congressi

Vorgelagert wird Check Point am 16. Mai 2016 wieder seine begehrten und stets schnell ausgebuchten technischen Trainings anbieten.

Training I

SandBlast Agent Best Practices

Training II

Unleashing the power of the cloud in a secured manner – Advanced track

Training III

Mobile Threat Prevention Best Practices

Training IV

R80.10 Hands-On Security Management & Gateway

Training V

Security Management Automation and Orchestration with R80.10

Training VI

SandBlast Zero Day Threat Prevention workshop

Training VII

Securing Public Cloud (AWS and Azure) with vSEC – introductory Track

Training VIII

Check Point Platform Performance Acceleration and Optimizations

Unsere Technik wird sich auch dieses Jahr wieder vor Ort über die neuesten Sicherheitstrends informieren, Best-Practices & How-To’s in den technischen Sessions verfolgen und Erfahrungen mit den Technikern des Check Point R&D Teams (Research & Development) austauschen. Besonders interessant sind immer auch die technischen Hands-On Angebote zum Austesten der neuen Versionen und Software Blades.

Wir freuen uns darauf!

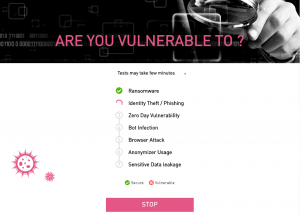

Check Point hat mit CheckMe einen öffentlichen Service zum Schnelltest auf Sicherheitslücken bei der Arbeit mit Web-Anwendungen bereitgestellt. Der CheckMe Service simuliert dabei die häufigsten Arten von Angriffen auf Web-Browser. Die Tests sind selbstverständlich unschädlich und dienen ausschließlich der Überprüfung der eigenen IT-Sicherheit.

CheckMe führt folgende Sicherheitstests durch:

- Download-Test vermeintlich “schädlicher” Dateien via HTTP/HTTPS

- Upload-Test “sensibler” Daten

- Archiv-Test (De-/Komprimierung)

- Reputations-Test (Download von Domains mit schlechter Reputation)

Weiterhin werden folgende Web-Angriffe simuliert und überprüft:

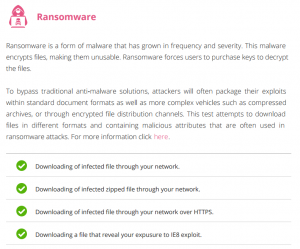

- Ransomware: Malware, die infizierte Rechner durch Verschlüsselung sperrt und Lösegeld verlangt

- Phishing: Abgreifen von sensiblen Daten (z.B. Login-Daten) durch gefälschte Internetseiten

- Zero Day Angriffe: nutzen unbekannte Schwachstellen im System aus, um Zugriff auf diese zu erlangen

- Bots: nutzen Schwachstellen aus, um die Kontrolle über einen Computer zu erlangen und Kommunikation mit einem Bot-Netzwerk herzustellen

- Browser Angriffe / Identitätsdiebstahl: Skripte auf Internetseiten missbrauchen Cookies von Nutzern um ihre Identität zu imitieren

- Anonymes Surfen: erlaubt Nutzern Ihre Online-Aktivitäten zu verstecken bzw. zu anonymisieren

- Datenlecks: Transfer sensibler Daten von internen Ressourcen in das Internet

In sk115236 stellt Check Point detaillierte Informationen zu den simulierten Angriffen inkl. Testdateien bereit. Auch wird erläutert, wie Check Points Next Generation Software Blades vor diesen Gefahren schützen können.

Nach der CheckMe Simulation werden die Testergebnisse direkt im Browser angezeigt und können auch per E-Mail zugesandt werden. Des Weiteren werden zu jeder Angriffsart detaillierte Informationen sowie Statistiken aufgeführt.

Check Point CheckMe bietet einen reduzierten Security CheckUp, welcher in kürzester Zeit (ca. 5 Minuten) einen Sofort-Überblick über das eigene Schutzlevel beim Browsen im Internet bietet.

Ein kompletter Check Point Security CheckUp beinhaltet den Aufbau eines Security Gateways im externen Netzwerk-Perimeter des Kunden zur detaillierten Auswertung aller Kommunikationsverbindungen.

ESC bietet IT-Security CheckUps für alle interessierten Kunden an.

Hier unsere Top 10 der dabei von uns oftmals vorgefundenen Fehlkonfigurationen.

Danke Check Point!

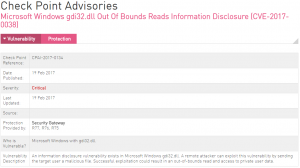

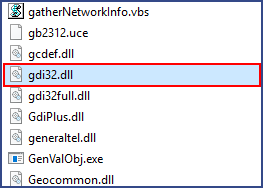

Check Point hat am 19. Februar 2017 eine IPS Protection (CVE-2017-0038) für den aktuellen Microsoft Windows Zero-Day Exploit zur Verfügung gestellt. Durch den Exploit können Angreifer Programmierfehler in der Grafikbibliothek GDI (gdi32.dll) ausnutzen, um Zugriff auf private Daten zu erlangen.

In Check Points IPS Repository lautet die Protection:

Microsoft Windows gdi32.dll Out Of Bounds Reads Information Disclosure

Da Microsoft diese Sicherheitslücke voraussichtlich bis März 2017 nicht schließen wird, empfehlen wir allen Check Point Kunden ihre IPS Konfiguration zu prüfen und diese IPS Protection entsprechend zu aktivieren.

Danke Check Point!

SmartConsole Portable | What’s New

VPN Clients

VPN Einwahlnutzer | Endpoint Security Homepage

SASE Clients

Bezug: Check Point Web Visualization | Update 1

– Variante 1-

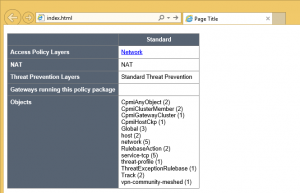

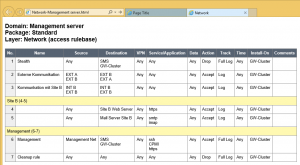

Check Point bietet in seiner neuen Version R80 eine integrierte Möglichkeit die Security Policy des SmartCenter Servers (Firewall Management) in HTML bzw. JSON zu extrahieren.

Hierbei wird mittels eines lokalen Shell-Skripts, welches seit dem ersten R80 HFA Release lokal auf dem Firewall Management verfügbar ist, ein .tgz Archiv erstellt, dass für jedes Policy Package eine HTML sowie JSON-Datei enthält. Es empfiehlt sich zunächst die index.html Datei zu öffnen, welche alle weitere Dateien aufruft.

$FWDIR/scripts/web_api_show_package.sh

Das Skript kann lokal ohne Parameter gestartet werden (Default).

Zum Aufruf eines Nicht-lokalen SmartCenter Servers stehen zudem auch folgende Parameter zur Verfügung:

-m (SmartCenter Server)

-u (Nutzer)

-p (Passwort)

-g (Gateway)

-d (Domain)

-k (Policy Package)

-t (Template Verzeichnis)

– Variante 2-

Als zweite Variante für eine Extraktion der Security Policy in HTML wurde dieses Bash-Skript über Check Points Exchange Point von einem Check Point Group Manager vorgestellt.

Danke Check Point!