Fortinet

IPsec-VPN:

FortiGate zu FortiGate – Konfigurations-Wizard

In diesem Beitrag soll eine VPN-Verbindung zwischen zwei FortiGates, mit Hilfe des Konfigurations-Wizards, aufgebaut werden. Dieses Profil unterscheidet sich vom benutzerdefinierten Profil durch eine geführte Einrichtung mit begrenzten Anpassungsmöglichkeiten sowie durch die automatische Erstellung von Subnetzgruppen, statischen Routen und Firewall-Richtlinien, was eine schnelle und einfache Einrichtung von VPN-Verbindungen ermöglicht.

Mehr Erfahren

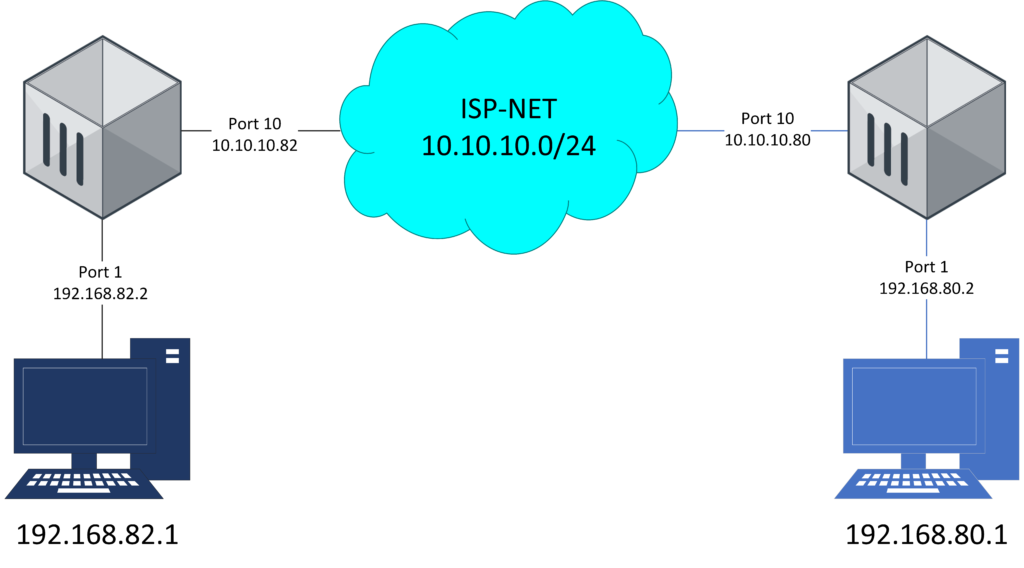

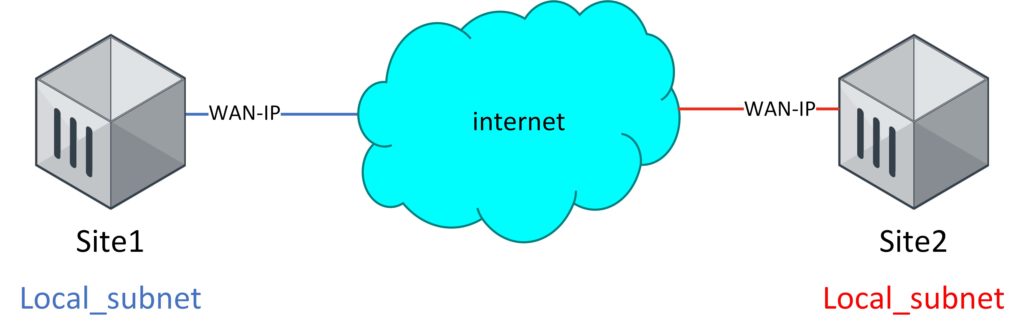

VPN – Topologie

Erstellen des VPN-Tunnels

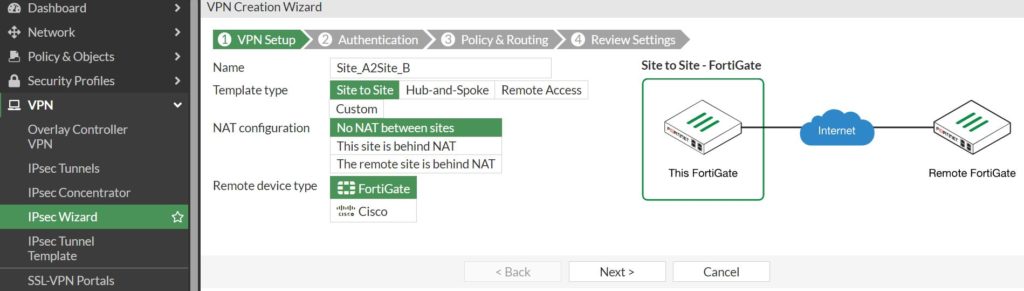

Zunächst wird der VPN-Tunnel benannt und das NAT konfiguriert.

VPN > IPsec Wizard

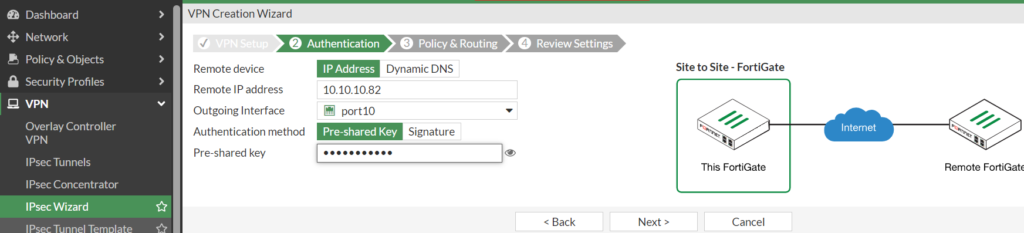

Im nächsten Schritt wird die Ziel-Adresse eingegeben, sowie das Interface worüber diese erreicht werden kann. Des Weiteren wird der Pre-shared Key eingegeben.

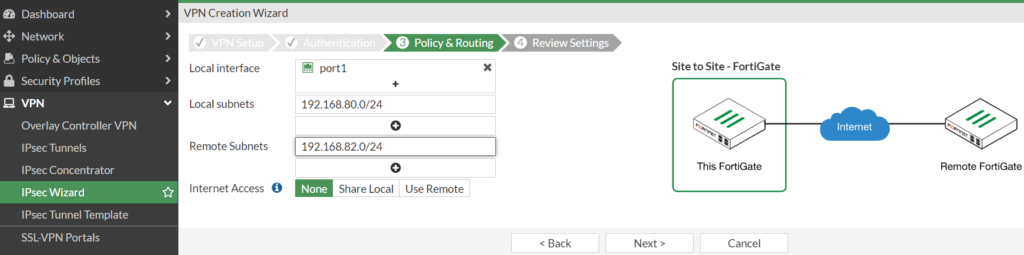

Jetzt wird das lokale Subnetz und dessen Port angegeben, sowie das Subnetz des VPN-Partners.

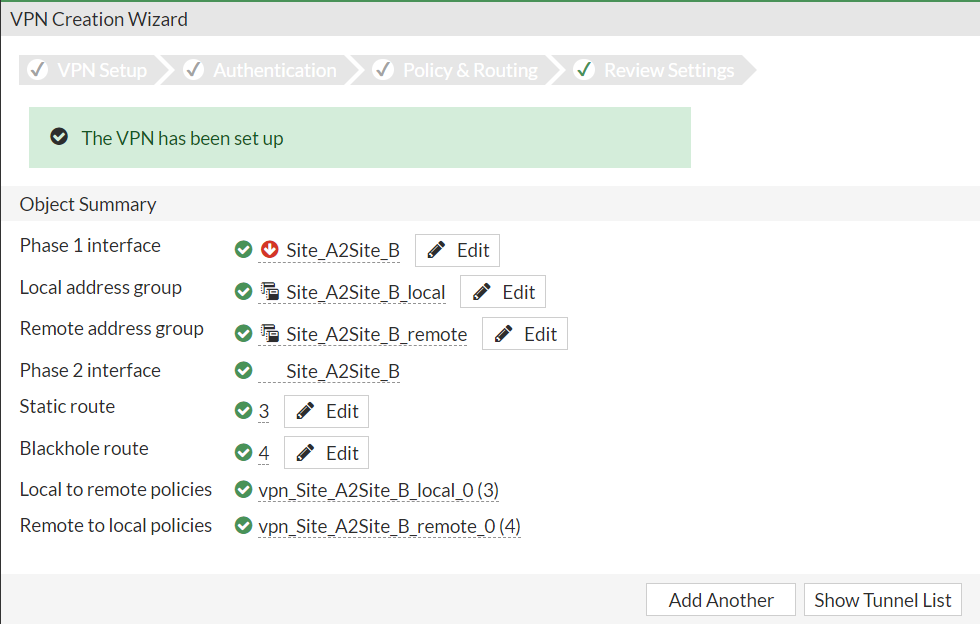

Mit dem „Create“ Button lässt sich die Einrichtung abschließen.

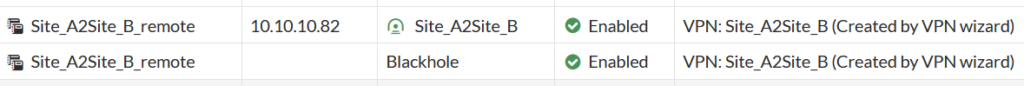

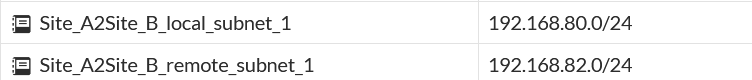

Statische Routen, Remote-Adressgruppen sowie Firewall-Regeln werden automatisch erstellt.

Network > Static Routes

Policy & Objects > Addresses

Policy & Objects > Firewall Policy

Überprüfung des VPN-Tunnels

Um den Zustand des VPN-Tunnels zu überprüfen, müssen ein neues Dashboard-Widget namens IPsec hinzugefügt werden.

Dashboard > Status > Add Widget

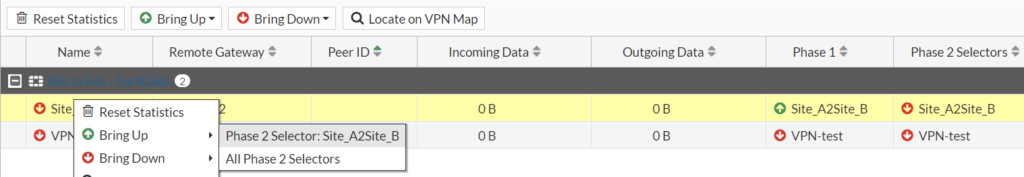

Jetzt lässt sich der Status von Phase 1 und Phase 2 überprüfen.

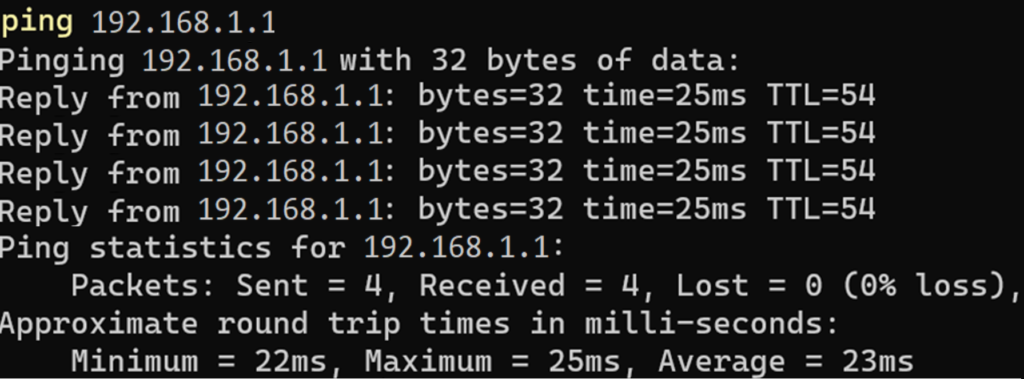

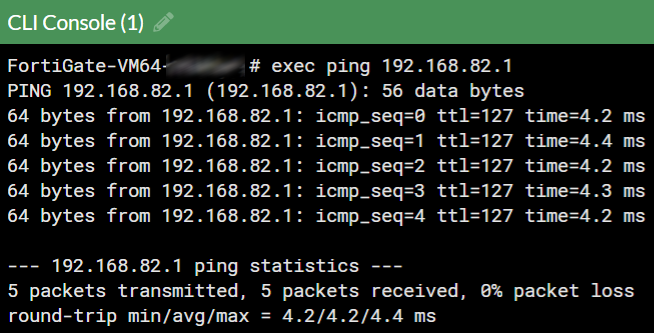

Anschließend kann die Verbindung mit einem einfachen Ping getestet werden. Phase 2 sollte automatisch hochfahren, vorausgesetzt, Phase 1 ist ordnungsgemäß hochgefahren.

FortiGate zu FortiGate – Custom Profil

Dies wird eine kurze Einführung in die Einrichtung einer VPN-Verbindung zwischen zwei FortiGates unter Verwendung des benutzerdefinierten Profils sein. Dieses Profil bietet umfangreiche Anpassungsoptionen für Phase-1- und Phase-2-Verschlüsselung, NAT-Traversal und andere. Insbesondere müssen Subnetzgruppen, statische Routen und Firewall-Richtlinien manuell erstellt werden.

Mehr Erfahren

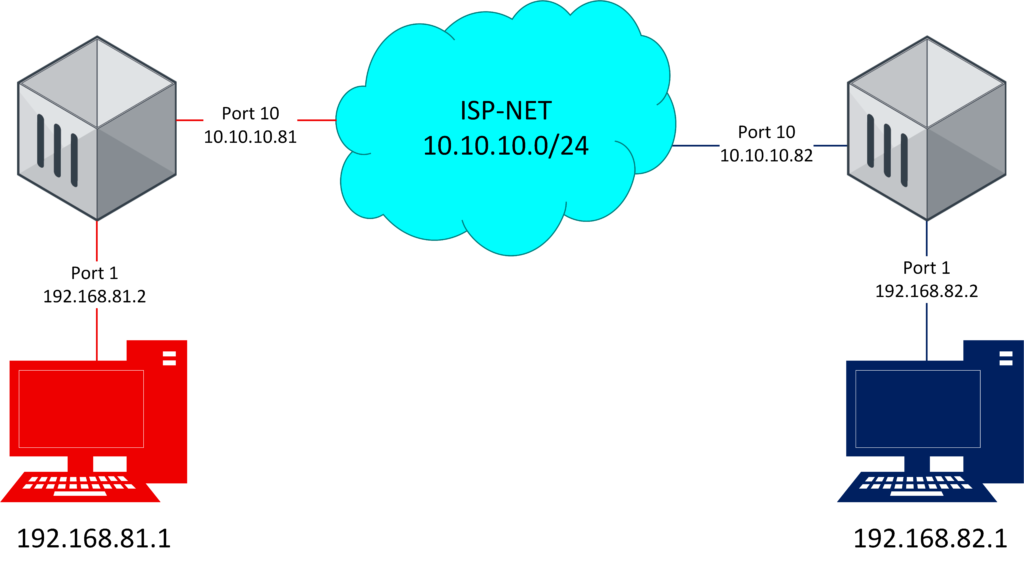

VPN – Topologie

VPN – Datenblatt

| FortiGate SiteB | FortiGate SiteC | |

| Remote IP address | 10.10.10.81 | 10.10.10.82 |

| Outgoing Port | Port10 | Port10 |

| Local Subnet-Port | 192.168.82.0/24-Port1 | 192.168.81.0/24-Port1 |

| Remote Subnet | 192.168.81.0/24 | 192.168.82.0/24 |

| Phase 1 | ||

| Pre-shared Key | Test123 | Test123 |

| IKE-Version | 2 | 2 |

| Encryption/Authentication | DES/SHA512 | DES/SHA512 |

| Diffie-Hellman Group | 14 | 14 |

| Key-Lifetime (Sekunden) | 86400 | 86400 |

| Phase 2 | ||

| Encryption/Authentication | DES/SHA512 | DES/SHA512 |

| Diffie-Hellman Group | 14 | 14 |

| Key-Lifetime (Sekunden) | 43200 | 43200 |

Erstellen des VPN-Tunnels

Zunächst wird der VPN-Tunnel benannt.

VPN > IPsec Wizard

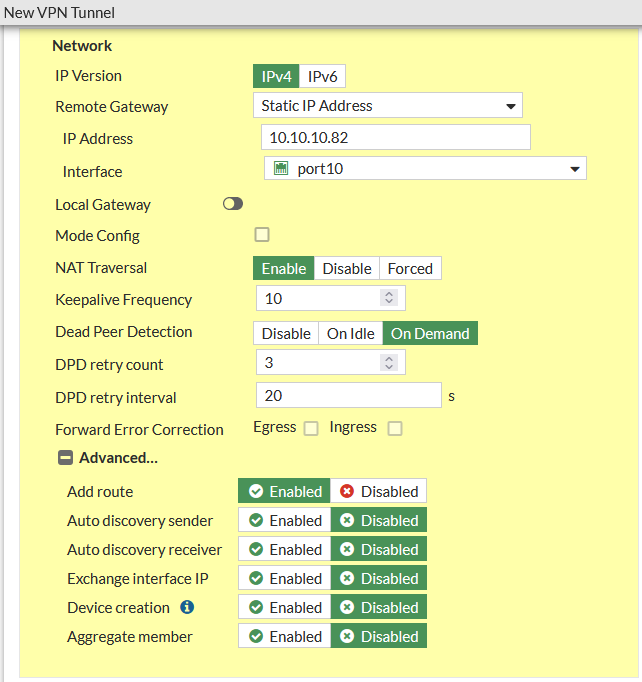

Danach wird die IP-Adresse des Remote-Gateways und die ausgehende Schnittstelle eingegeben.

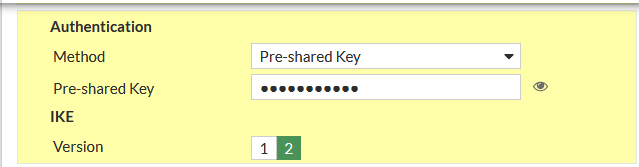

Jetzt wird der Pre-Shared Key, dem Sie zugestimmt haben, sowie die IKE-Version angegeben.

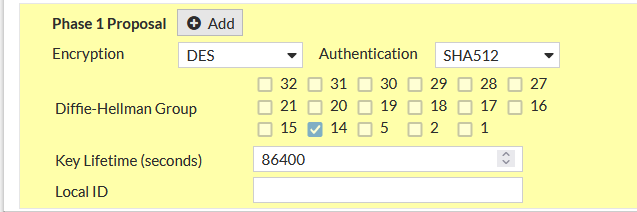

Als nächstes wird für Phase 1 die Verschlüsselung und Authentifizierung, sowie die Diffie-Hellman-Gruppe und die Gültigkeit des Schlüssels ausgewählt.

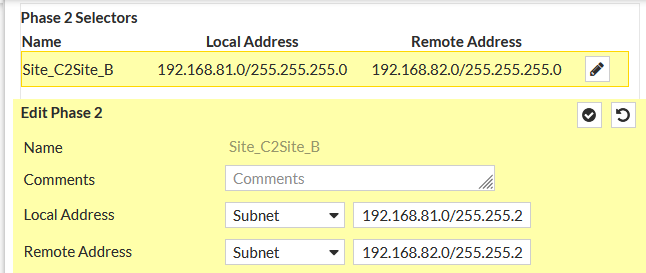

Für Phase 2 wird der Adressbereich des lokalen und externen Netzwerkes angegeben.

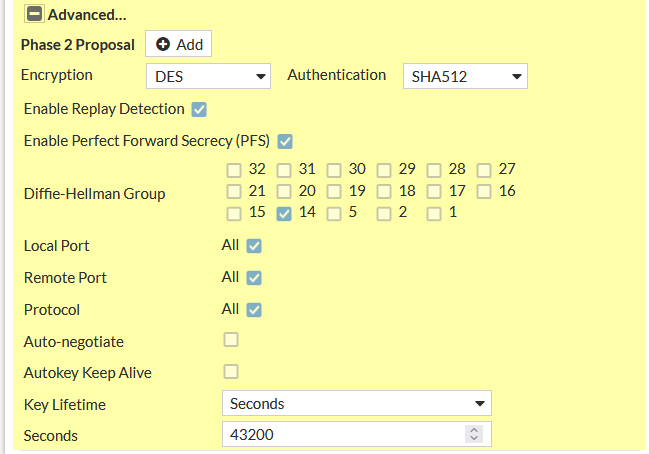

In den Advanced Options, wird wieder die Verschlüsselung und Authentifizierungsmethode, sowie die Diffie-Hellman Group und die Schlüsselgültigkeit angegeben.

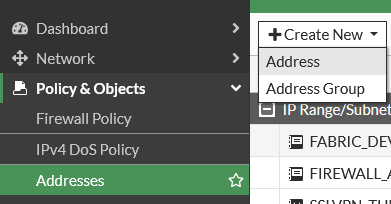

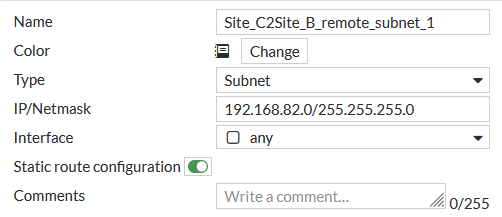

Im nächsten Schritt werden die Adressobjekte angelegt:

Policy & Objects > Addresses > Create New > Address

Für das lokale Subnetz:

Und für das externe Subnetz:

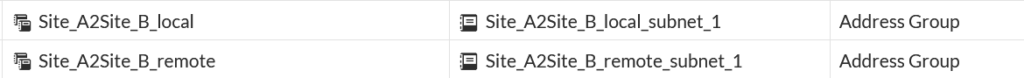

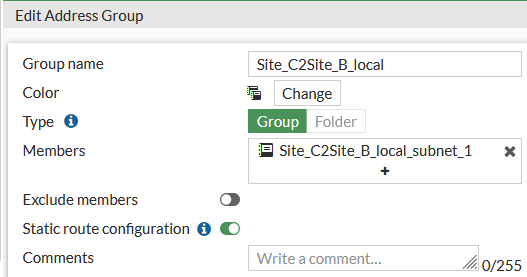

Es können auch Adressgruppen angelegt werden. Diese werden an Stelle, von direkten Subnetzen, in der Firewall-Policy benutzt.

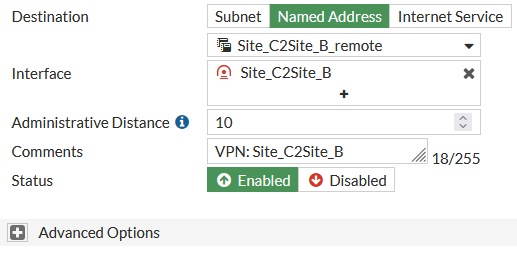

Jetzt werden die statischen Routen angelegt, für das externe Subnetz, welche auf das VPN-Interface verweisen.

Network > Static Routes > Create New

Es wird noch eine statische Route angelegt, die dieses Mal auf das Blackhole-Interface verweisen.

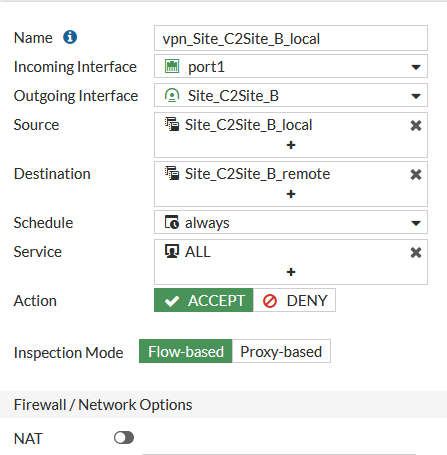

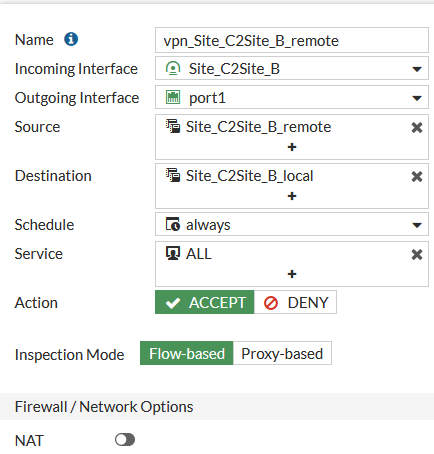

Im letzten Schritt werden Firewall-Regeln angelegt, die VPN-Traffic erlauben.

Policy & Objects > Firewall Policy > Create New

Als Erstes für den Traffic aus dem lokalen Subnetz zum VPN-Tunnel. NAT wird nicht benötigt.

Als nächstes für den Traffic vom VPN-Tunnel zum lokalen Subnetz. NAT wird weiterhin nicht benötigt.

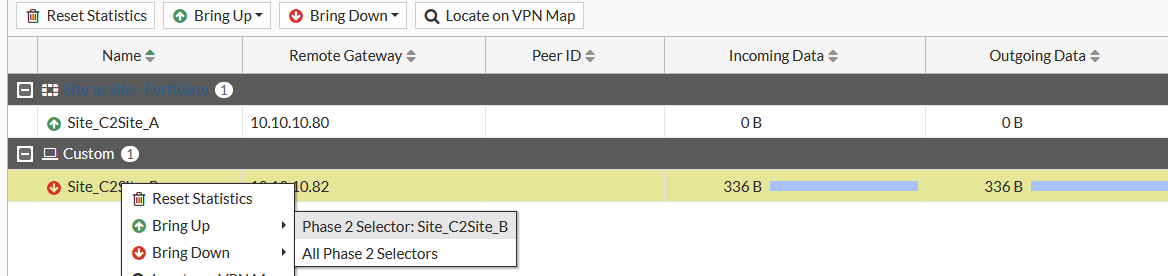

Überprüfung des VPN-Tunnels

Um den Zustand des VPN-Tunnels zu überprüfen, müssen ein neues Dashboard-Widget namens IPsec hinzugefügt werden.

Dashboard > Status > Add Widget

Jetzt lässt sich der Status von Phase 1 und Phase 2 überprüfen.

Anschließend kann die Verbindung mit einem einfachen Ping getestet werden. Phase 2 sollte automatisch hochfahren, vorausgesetzt, Phase 1 ist ordnungsgemäß hochgefahren.

FortiGate zu FortiGate – Zertifikatbasiert

Dies wird eine kurze Einführung in die Einrichtung einer VPN-Verbindung zwischen zwei FortiGates auf Zertifikatsbasis.

Mehr Erfahren

VPN-Topologie

VPN-Datenblatt

| FortiGate Site1 | FortiGate Site2 | |

| Outgoing Port | WAN | WAN |

| Lokales-Subnetz | 192.168.1.0/24 | 192.168.2.0/24 |

| Remote-Subnetz | 192.168.2.0/24 | 192.168.1.0/24 |

| Phase 1 | ||

| Peer Certificate | Site2-CA.cer (Fortinet_CA_SSL.cer) | Site1-CA.cer (Fortinet_CA_SSL.cer) |

| IKE-Version | 2 | 2 |

| Encryption/Authentication | AES256GCM/PRFSHA512 | AES256GCM/PRFSHA512 |

| Diffie-Hellman Group | 15 | 15 |

| Key-Lifetime (Sekunden) | 86400 | 86400 |

| Phase 2 | ||

| Encryption/Authentication | AES256GCM, AES128GCM | AES256GCM, AES128GCM |

| Diffie-Hellman Group | 15 | 15 |

| Key-Lifetime (Sekunden) | 43200 | 43200 |

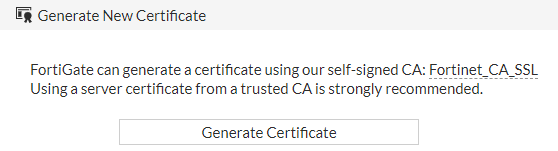

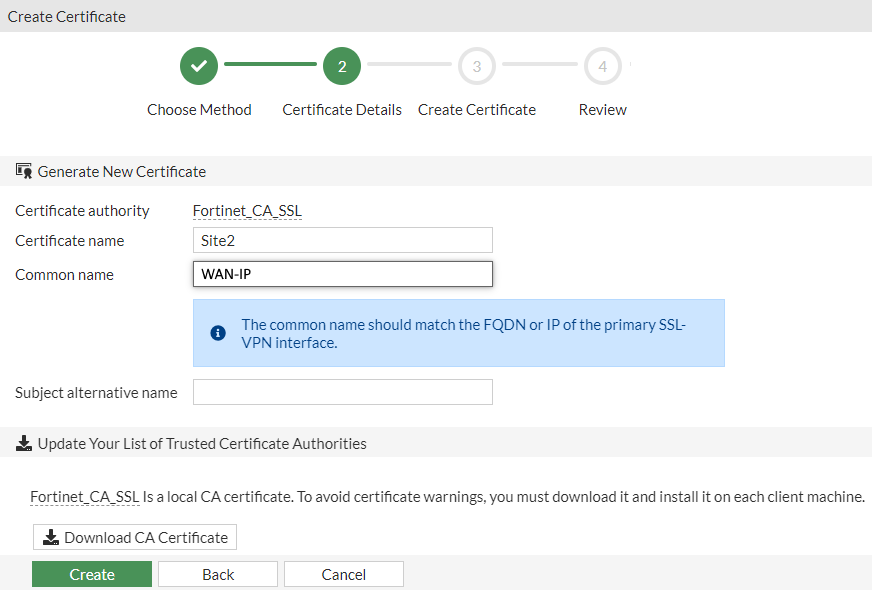

Als erstes wird auf jeder Seite ein Zertifikat für den VPN-Tunnel angelegt.

System>Certificates>Create/Import>Certificate

Wenn man System>Certificates nicht sehen kann, muss man diese unter System>Feature Visibility aktivieren.

Das Zertifikat bekommt einen selbsterklärenden Namen. Wenn eine statische IP-Adresse vorhanden ist, wird diese unter ” common name’” angegeben. Wenn keine statische IP-Adresse vorhanden ist, sollte stattdessen ein Domainnamen verwendet werden, der aus dem Internet aufgelöst werden kann.

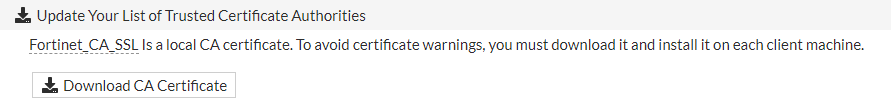

Anschließend wird das Zertifikat der certification authority (CA) heruntergeladen. In diesem Fall ist es das ‘Fortinet_CA_SSL’.

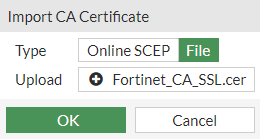

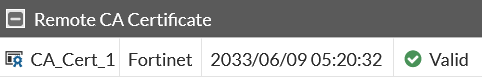

Dann wird das Zertifikat der CA auf dem Remote Gateway importiert.

System>Certificates>Create/Import>CA Certificate

Nachdem das CA-Zertifikat importiert wurde, sollte es unter “Remote CA Certificate” zu sehen sein.

System>Certificates

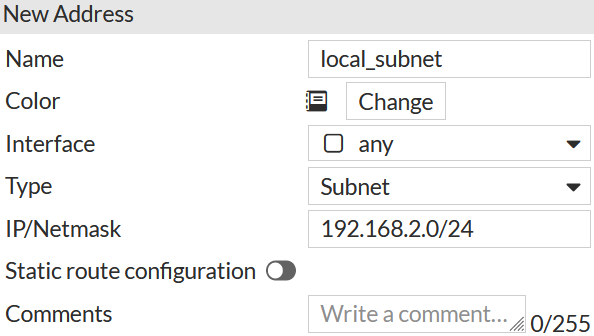

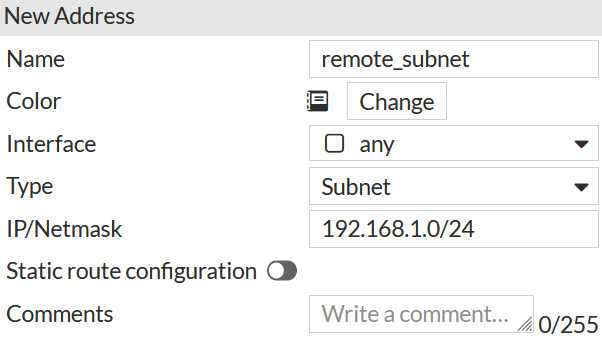

Im nächsten Schritt werden neue Adressobjekte hinzugefügt:

Policy & Objects > Addresses > Create New > Address

Für das Lokales-Subnetz:

und für das Remote-Subnetz:

Es können auch Adressgruppen hinzugefügt werden, wenn man diese in den Firewall-Richtlinien anstelle der direkten Subnetze hinzufügen möchten.

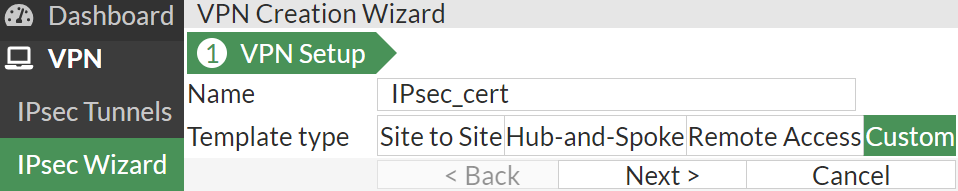

Für den nächsten Schritt muss das VPN auf der FortiGate mithilfe des benutzerdefinierten VPN konfiguriert werden. Zunächst wird ein Name ausgewählt:

VPN > IPsec Wizard

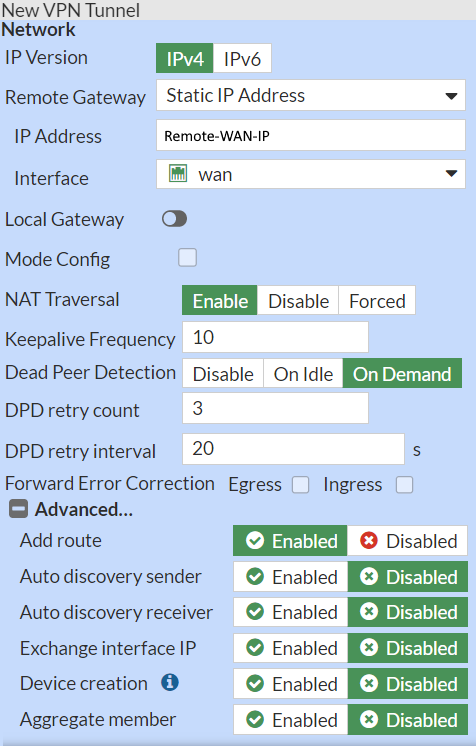

IP-Adresse des Remote-Gateways und die ausgehende Schnittstelle wird angegeben.

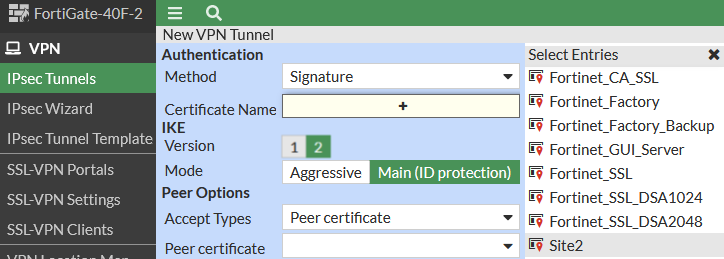

Der Modus wird von Pre-shared Key zu Signature geändert. Das Zertifikat unter ” Certificate Name”, das auf diesem Gateway erstellt wurde (in diesem Beispiel “Site2”), wird ausgewählt.

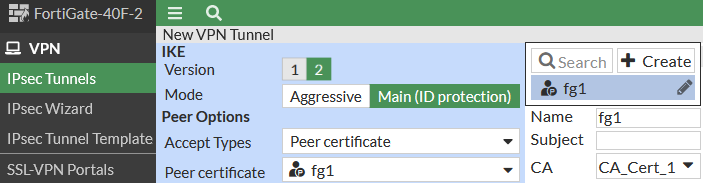

Im nächsten Schritt muss ein PKI-Benutzer- unter Peer certificate erstellt werden, dafür muss das importierte CA-Zertifikat vom Remote-Gateway verwendet werden.

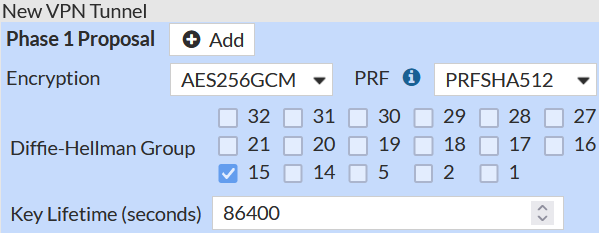

Für Phase 1 wird die Verschlüsselung und Authentifizierung ausgewählt, auf die sich im Vorfeld geeinigt wurde, sowie die Diffie-Hellman-Gruppe und die Key Lifetime.

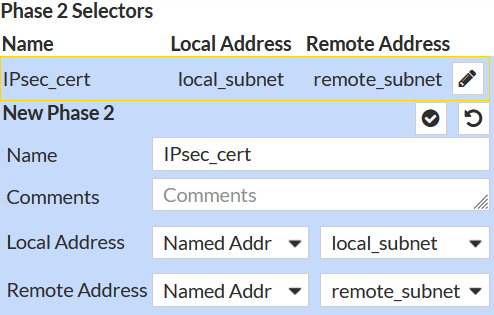

Für Phase 2 wird der lokale und der Remote-Adressbereich angegeben. Best Practice: Ein Adressobjekt für den lokalen und Remote-Adressbereich verwenden.

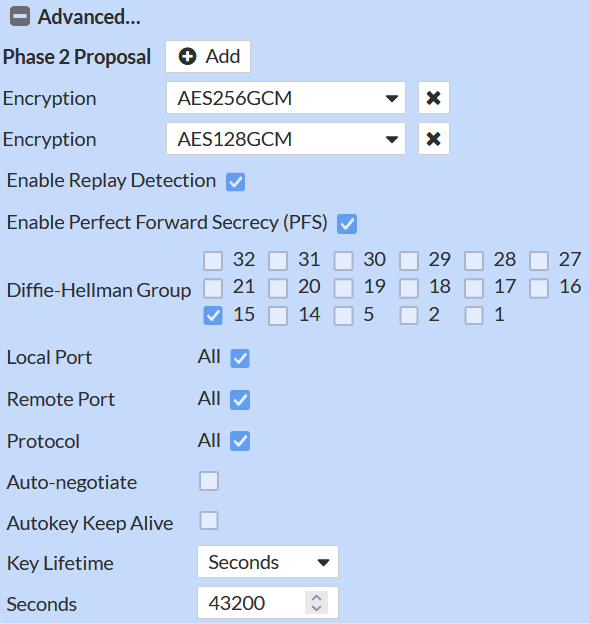

Unter ” Advanced options” werden die vereinbarte Verschlüsselungs- und Authentifizierungsmethode sowie die Diffie-Hellman-Gruppe und die Key Lifetime eingegeben.

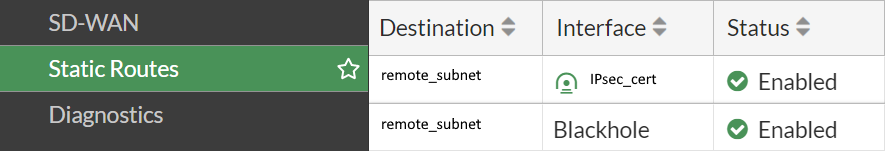

Es wird eine statische Route für das Remote-Subnetz hinzugefügt, die auf die VPN-Tunnel-Schnittstelle zeigt, sowie eine weitere statische Route, die auf die Blackhole-Schnittstelle zeigt.

Network > Static Routes > Create New

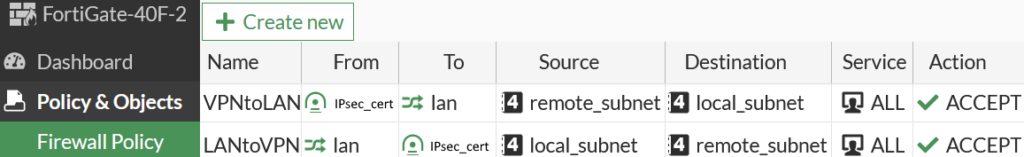

Der letzte Schritt besteht darin, Firewall-Richtlinien hinzuzufügen, um den VPN-Datenverkehr durchzulassen.

New Policies Policy & Objects > Firewall Policy > Create New

In diesem Fall benötiget man keine NAT-Regeln. Man kann den Zugriff aus dem Tunnel entsprechend einschränken, indem man nur die Dienste auswählt, die man wirklich freigeben möchten.

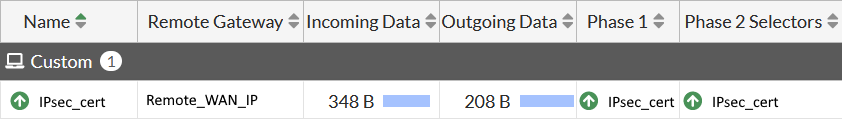

Um den Zustand des VPN-Tunnels zu überprüfen, muss man ein neues Dashboard-Widget namens IPsec hinzufügen

Dashboard > Status > Add Widget

Nun kann man den Status von Phase 1 und Phase 2 überprüfen.

Man kann die Verbindung mit einem einfachen Ping testen. Phase 2 sollte automatisch aufgebaut werden, vorausgesetzt, dass Phase 1 ordnungsgemäß aufgebaut wurde.