ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

Aufgrund der akuten Bedrohung durch Zero-Day Angriffe wird Sandboxing zur Emulierung und Abwehr bisher unbekannter Schadsoftware ein immer wichtiger werdender Bestandteil moderner IT-Sicherheitsinfrastrukturen. Das Verfahren der Software-Emulation (bei Check Point: Sandblast) bringt jedoch gerade durch die für die Emulation benötigte Zeit auch Nachteile mit sich. So müssen Anwender ggf. länger auf Downloads warten oder erhalten ihre Dateien am Ende nicht bzw. werden nicht ausreichend über den Download-Fortschritt informiert. Hierzu hat Check Point eine Lösung entwickelt!

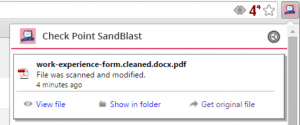

Check Point’s neuer Sandblast Agent beinhaltet ein Browser-Plugin (Chrome Web Store, Firefox, IE), welches dem Problem der fehlenden Benutzerinteraktion Abhilfe schafft. Das Browser-Plugin kann lokal, über die Windows Gruppenrichtlinien (GPO), oder am Besten über ein, ggf. bereits vorhandenes, Check Point EndPoint Policy Management konfiguriert werden.

[ Datasheet | Knowledgebase Artikel ]

Was ist Check Point SandBlast Agent für Webbrowser?

Hierbei handelt es sich um eine Erweiterung bzw. ein Plugin für Webbrowser, die proaktiv vor Zero-Day Malware und Folgen von Social Engineering Angriffen, welche Anwender zum Aufruf schädlicher Websites veranlassen, schützt.

Folgende Sicherheitsfunktionen sind im SandBlast Agent für Webbrowser enthalten:

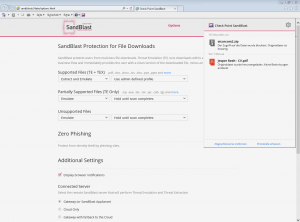

A. Real-Time Zero-Day Schutz für Web-Downloads

- Threat Extraction schützt vor Gefahren bei Datei-Downloads durch direkte Bereitstellung einer Dateikopie, welche um potentiell schädliche Inhalte bereinigt wurde. Gleichzeitig kann die Original-Datei Threat Emulation zur Überprüfung in einer Sandbox zugeführt werden.

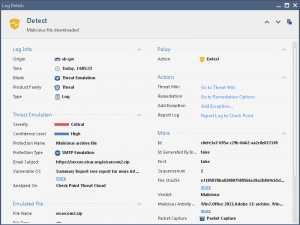

- Threat Emulation überprüft Dateien bereits auf dem CPU-Level sowie innerhalb der Betriebssystem-Umgebung in einer Sandbox um unbekannte Malware und Zero-Day Angriffe zu erkennen und zu blockieren.

B. Zero Phishing

- Real-time / Echtzeit Schutz vor neuen und unbekannten Phishing Websites schützt Anwender vor erweiterten Phishing-Angriffen und damit vor dem Verlust von vertraulichen Daten und Informationen. Sobald ein Anwender auf ein Eingabefeld klickt, startet Zero Phishing verschiedene statische, heuristische und computergestützte Analysen der Website-Attribute – URL, TLD, IP Adresse, etc.

- Schützt Logindaten und Firmen-Passwörter vor Verwendung auf externen Websites sowie vor Wiederverwendung gem. der jeweiligen Firmenrichtlinie. Generiert eine Warnmeldung für den Anwendung samt Logeintrag.

Bei Downloads informiert das Browser-Plugin den Anwender über die Emulation und ist auch bei Verwendung von Check Point Threat Extraction in der Lage dem Anwender eine Vorabversion des Dokumentes ohne aktive Inhalte bereitzustellen. Die Originaldatei kann nach der Emulation vom Anwender angefordert werden. Auch Zero-Phishing wird unterstützt und schützt den Anwender davor Logindaten auf Phishing-Sites oder Firmenlogins auf externen Websites einzugeben.

Der SandBlast Agent erfordert keine spezifische Anti-Virus Software, kann jedoch mit Check Point’s eigener Anti-Malware wie auch AV-Lösungen anderer Hersteller zusammenarbeiten. Auf technischer Ebener beinhaltet der Check Point Sandblast Agent folgende Endpoint Komponenten:

1. SandBlast Agent (integriert Threat Emulation/Extraction im Endpoint)

2. Threat Forensics (sendet Event-Informationen an das Endpoint Management zur Erstellung eines Threat Forensic Reports)

3. Anti-Bot (integriert Check Point AntiBot im Endpoint)

Konfiguration des Sandblast Agents:

Log-Eintrag einer durch den Sandblast Agent ausgelösten Emulation:

Check Point hat auf der CPX 2015 in Amsterdam seine World Cyber Threat Map vorgestellt. Hierbei handelt es sich um eine grafisch interessant aufbereitete Live-Ansicht aller weltweit durch die Check Point ThreatCloud erkannten Bedrohungen (Threat LiveMap). Die Daten stammen aus Check Points ThreatCloud Intelligence.

Die ThreatCloud-Datenbank enthält laut Check Point mehr als 250 Millionen analysierte Adressen für die Bot-Erkennung, mehr als 11 Millionen Malware-Signaturen und über 5,5 Millionen infizierte Webseiten.

Die World Cyber Threat Map zeigt in Echtzeit alle erkannten Cyberattacken auf einer Weltkarte, geordnet nach Quell- und Ziel-Ländern der Bedrohungen inkl. Angriffsarten, Summe der aktuellen weltweiten Angriffe und weitere länderspezifische Daten (Trendkurven, Durchschnittswerte für Infektionen, häufigste Angriffsarten, etc.)

Weiterführende Links:

Check Point ThreatWiki

Check Point ThreatCloud Portal

Check Point Threat Prevention

Check Point Threat Prevention Resources

Check Point Threat Research Blog

Check Point Threat Emulation & Extraction

Check Point Threat Emulation (Sandboxing)

Check Point ThreatCloud Emulation