ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

Das BSI hat seinen Lagebericht für 2023 zu Bedrohungen der IT-Sicherheit veröffentlicht. Die höchste Gefahr geht von professionell erstellter und KI-gestützter Ransomware aus, welche oft mit gezieltem Einsatzzweck erstellt wird und hohen wirtschaftlichem Schaden verursacht. Zudem werden immer häufiger als hoch oder kritisch eingestufte Sicherheitslücken identifiziert. Dies erfordert eine strategische Neuaufstellung Aller zum besseren Umgang mit der Bedrohungslage durch entsprechende Maßnahmen zur Prävention, Detektion und Reaktion.

Die Bedrohung im Cyberraum ist so hoch wie nie zuvor. Bereits 2022 wurde die bis dahin höchste Bedrohungslage festgestellt, welche jedoch auch 2023 noch weiter stieg. Cyber-Angriffe führen zu schwerwiegenden IT-Ausfällen in Kommunen, Krankenhäusern und Unternehmen. Sie verursachen zum Teil erheblichen wirtschaftlichen Schäden und bedrohen existenzgefährdend Produktionsprozesse, Dienstleistungsangebote und Kunden.

Mit den meisten Spezialisierungen ist ESC führender Check Point Specialist Partner!

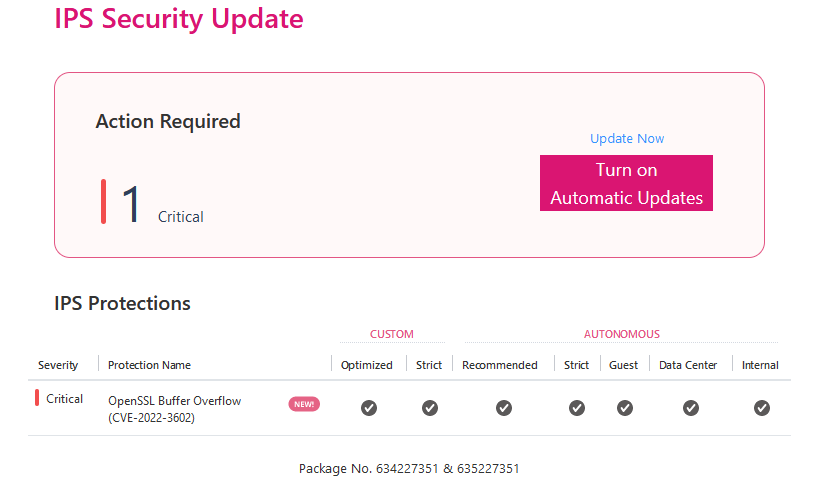

Die in den OpenSSL Versionen 3.0.0 – 3.0.6 identifizierten Buffer Overflow Schwachstellen ( CVE-2022-3602, CVE-2022-378 ) hat Check Point im Knowledge Base Artikel sk180206 sowie Blog-Eintrag näher beschrieben. Am 30. Oktober gab es bereits eine entsprechende Ankündigung. Auch das BSI hat eine entsprechende Warnmeldung veröffentlicht.

Check Point ist nicht betroffen.

IPS Protection zum Schutz betroffener Systeme steht bereit.

Check Point ist von der Schwachstelle, bis auf AppSec, nicht betroffen.

Eine IPS Protection zum Schutz betroffener Systeme steht bereit. Ergänzend dazu können auch SNORT Regeln zum erweiterten Schutz importiert werden.

- Status of OpenSSL CVE’s – sk92447

- AppSec Data Sheet

Das BSI hat seinen Lagebericht für 2022 zu Bedrohungen der IT-Sicherheit veröffentlicht und die bisher höchste Bedrohungslage festgestellt. Zum ersten Mal in der deutschen Geschichte wurde in Folge eines Cyber-Angriffs von der betroffenen Kommune der Katastrophenfall ausgerufen.

Bereits im Vorjahr wurde eine gestiegene “Bedrohung durch Cyber-Kriminelle für die digitale Gesellschaft” ermittelt und die Anforderungen des neuen IT-SiG 2.0 bzgl. funktionaler Angriffserkennung beschrieben.

Die IT-Sicherheitslage spitzt sich zu. Cyber-Angriffe führen zu schwerwiegenden IT-Ausfällen in Kommunen, Krankenhäusern und Unternehmen. Sie verursachen zum Teil erheblichen wirtschaftlichen Schäden und bedrohen existenzgefährdend Produktionsprozesse, Dienstleistungsangebote und Kunden.

Gründe sind neben Lösegelderpressung und ungepatchten Software-Schwachstellen u.a. auch der anhaltende Ukraine-Konflikt. Ziele sind nun auch vermehrt Perimeter-Gateways, wie Firewalls und Router, mit entsprechend direkten Verbindungen in die Firmennetzwerke.

Die Tagesschau berichtete ebenso wie die bekannte Fachpresse.

Am 29. September 2022 hat das BSI die fertige Version seiner Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung veröffentlicht. Diese ersetzt den bisherigen Community Draft vom 13. Juni 2022.

Wir beraten alle Betreiber kritischer Infrastrukturen (KRITIS) sowie Unternehmen der Energiewirtschaft nach §11 EnWG zum neuen IT-Sicherheitsgesetz (IT-SiG) 2.0 und den spätestens ab 1. Mai 2023 erforderlichen Systemen zur Angriffserkennung und unterstützen bei der vorzunehmenden Einstufung im Umsetzungsgradmodell.

Beachte: Mindeststandard des BSI zur Protokollierung und Detektion von Cyber-Angriffen

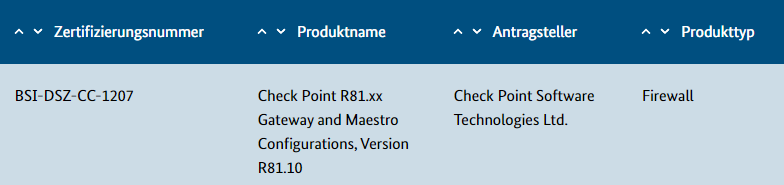

Für Check Point R81.10 läuft aktuell beim BSI unter der Zertifizierungsnummer BSI-DSZ-CC-1207 eine Common Criteria EAL4+ Zertifizierung (BSI Übersicht).

Check Point hat bereits frühere Versionen vom BSI erfolgreich zertifizieren lassen.

Übersicht der Check Point Produktzertifikate.

Update vom 4. Januar 2023:

sk173465 – R81.10 Common Criteria EAL4+ Certification

Wir gratulieren unserem Kollegen, Dennis Miller, zu seiner Auszeichnung der Berufsschule als Jahrgangsbester im Ausbildungsberuf Fachinformatiker Systemintegration.

Dennis ist einer von drei Azubis, welche 2022 Ihre Ausbildung bei ESC erfolgreich abschließen werden.

Als erster ESC Azubi überhaupt erreichte Dennis noch während seiner Ausbildung die Zertifizierung zum Check Point Certified Security Master.

Wir freuen uns über die Verstärkung unseres Check Point Teams. Danke für Dein Engagement, Dennis!

Auch 2022 bietet ESC wieder freie Ausbildungsplätze an und freut sich über aussagekräftige Bewerbungen.

Achtung! Das BSI warnt (PDF) seit dem 15. März 2022 vor dem Einsatz von Kaspersky Produkten.

Kaspersky Kunden können zeitnah zu Check Point Endpoint Security wechseln. Check Point bietet Kaspersky-freie Endpoint Security Clients für alle Kunden an (sk178309).

Hierzu beraten wir Sie gern.

Danke Check Point!

Im beginnenden Cyber War hat das BSI eine “erhöhte Bedrohungslage für Deutschland” festgestellt. Deutsche Sicherheitsbehörden sehen eine Zunahme von Cyberangriffen, wie auch bereits in den Medien berichtet wird. Es wird eine “Welle von Cyberangriffen” erwartet.

Daher besteht akuter Handlungsbedarf zur Prüfung und Stärkung der IT-Sicherheitssysteme. Hierfür bieten wir allen Kunden einen Security Quick-Check an.

Weiterführender Artikel in der CheckMates Community.

Inhalte des Security Quick-Checks:

- Prüfung Schutz vor Zero-Day Gefahren

- Prüfung Log- & Event Management

- Prüfung Update-Status

- Prüfung Schutz vor DDoS-Gefahren

- Prüfung E-Mail Security

- Prüfung Endpoint Security

- Prüfung Backup- & Restore Prozesse

- Prüfung DLP

Zum 4x Mal in Folge wurde unser technischer Leiter, Danny Jung, zum Check Point CheckMates Champion des Jahres gekürt. Herzlichen Glückwunsch!

Danny wird auf der Check Point Experience 2022 einen Vortrag über Check Point Maestro HyperScale Best Practices halten (Anmeldung). Die Teilnahme ist kostenfrei.