ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

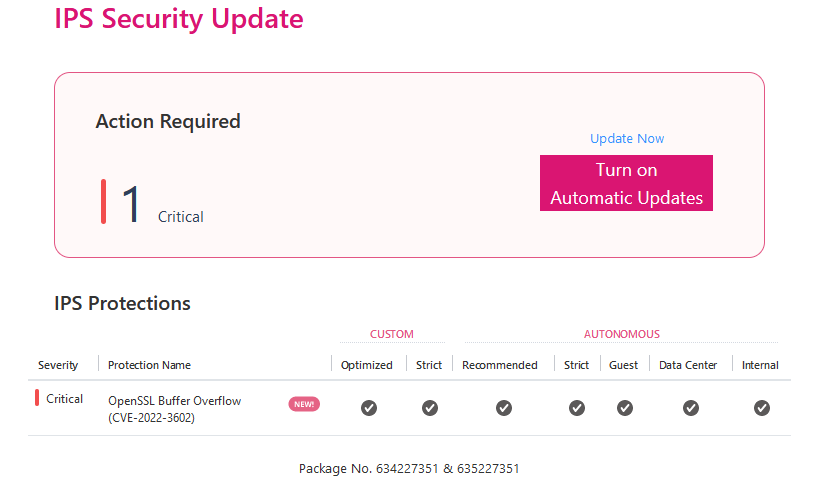

Die in den OpenSSL Versionen 3.0.0 – 3.0.6 identifizierten Buffer Overflow Schwachstellen ( CVE-2022-3602, CVE-2022-378 ) hat Check Point im Knowledge Base Artikel sk180206 sowie Blog-Eintrag näher beschrieben. Am 30. Oktober gab es bereits eine entsprechende Ankündigung. Auch das BSI hat eine entsprechende Warnmeldung veröffentlicht.

Check Point ist nicht betroffen.

IPS Protection zum Schutz betroffener Systeme steht bereit.

Check Point ist von der Schwachstelle, bis auf AppSec, nicht betroffen.

Eine IPS Protection zum Schutz betroffener Systeme steht bereit. Ergänzend dazu können auch SNORT Regeln zum erweiterten Schutz importiert werden.

- Status of OpenSSL CVE’s – sk92447

- AppSec Data Sheet

Zur Apache-Schwachstelle in der Java Logging-Bibliothek “Log4j” ( CVE-2021-4428, ..) hat Check Point im Knowledgebase Artikel sk176865 sowie Blog-Eintrag mitgeteilt, dass Check Point von der Schwachstelle nicht betroffen ist. IPS Protections zum Schutz betroffener Systeme stehen bereit. Ergänzend dazu können auch SNORT Regeln zum Schutz vor Log4j importiert werden. Mittels HTTPS Inspection kann die Schwachstelle auch in verschlüsselten Verbindungen abgesichert werden.

Check Point ist nicht betroffen.

IPS Protections zum Schutz betroffener Systeme stehen bereit.

Zusätzlich kann mittels Blockierung von Tor Exit-Nodes sowie dynamischer IP-Blocklisten ( sk103154 ) eine weitere Absicherung vor schadhaften Zugriffen erreicht werden. Bei der Konfiguration unterstützen Sie unsere Experten gern!

Nachlese: BSI Warnung, Heise Artikel

Aktuelle IP-Blocklisten für Sicherheitssysteme werden im Internet von verschiedenen Anbietern bereitgestellt. Diese listen IP-Adressen auf, von denen zuletzt häufig Angriffe stattfanden (vgl. Cyber Attack Threat Map). Durch das präventive Blockieren dieser IP-Adressen lässt sich potentiellen Gefahrenquellen eine weitere Schutzmöglichkeit entgegenstellen (Sicherheit). Zudem brauchen Sicherheitssysteme für Anfragen solcher IP-Adressen keine rechenintensiven Operationen durchführen, wenn Sie die Anfragen direkt verwerfen können (Performance).

Ein bekannter Anbieter solcher Blocklisten ist u.a. das DShield Storm Center, welchen Check Point bereits seit NGX unterstützt. Eine gute Übersicht über weitere Anbieter findet sich unter https://opendbl.net.

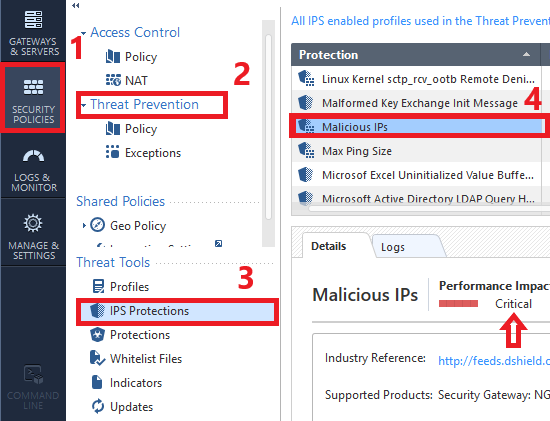

SmartConsole GUI

Check Point beschreibt in sk21534 – How to configure and troubleshoot IPS protection “Malicious IPs” (DShield Storm Center), wie die IP-Blockliste des DShield Storm Centers einfach in der Check Point SmartConsole konfiguriert und administriert werden kann.

GAiA CLI

Auf der Konsole lassen sich zudem weitere Blocklisten einbinden.

- via Check Points ip_block Skript, siehe sk103154

- via sim dropcfg – siehe sk67861

- via fw samp – siehe sk103154

Länderspezifische IPs sperren (IPS Geo Protection)

Mit Check Points Geo Protection kann Netzwerkverkehr zudem vor Aufrufen aus bestimmten Ländern geschützt werden. Geo Protection baut auf einer Datenbank auf, welche IP-Adressen spezifischen Ländern zuordnet.

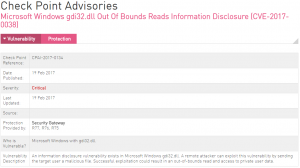

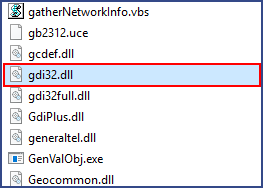

Check Point hat am 19. Februar 2017 eine IPS Protection (CVE-2017-0038) für den aktuellen Microsoft Windows Zero-Day Exploit zur Verfügung gestellt. Durch den Exploit können Angreifer Programmierfehler in der Grafikbibliothek GDI (gdi32.dll) ausnutzen, um Zugriff auf private Daten zu erlangen.

In Check Points IPS Repository lautet die Protection:

Microsoft Windows gdi32.dll Out Of Bounds Reads Information Disclosure

Da Microsoft diese Sicherheitslücke voraussichtlich bis März 2017 nicht schließen wird, empfehlen wir allen Check Point Kunden ihre IPS Konfiguration zu prüfen und diese IPS Protection entsprechend zu aktivieren.

Danke Check Point!

Check Point beschäftigt derzeit 150 Analysten und Forscher (vgl. ThreatPortal FAQ), welche aktiv neue Bedrohungen inspizieren, Schutzmechanismen entwickeln und Signaturen zur Erkennung für Check Points Security Portfolio bereitstellen.

Auf seinem neuen Threat Intelligence Portal veröffentlicht Check Point entsprechende Threat Intelligence Reports und bescheibt detailliert neue sowie verbesserte IPS-/AppControl Schutzfunktionen, Anti-Virus & Anti-Bot Signaturen, technische Publikationen und stellt diese jeweils in den entsprechenden Kontext.

Check Points Threat Portal beinhaltet Artikel folgender Kategorien:

- Threat Alerts zu neuen Bedrohungen

- Wöchentliche Intelligence Reports

- IPS & Application Control Veröffentlichungen

- Best Practice Empfehlungen

- Publikationen zu aktuellen Nachforschungen

Im Threat Portal kann zudem nach folgenden Themen gesucht werden:

- IPS Schutzmechanismen

- Applikationen (AppControl)

- Anti-Virus & Anti Bot Signaturen

- Malware Familien

- Publikationen

- Glossar

Weiterführende Links:

Next Generation Threat Prevention

Threat Prevention Resources

Check Point Advisories

ThreatWiki

AppWiki

Danke Check Point!

“Anwender müssen 25 Update-Mechanismen im Auge behalten!”

Einige IT-Newsfeeds, darunter auch heise Security, berichteten in den vergangenen Tagen über einen Sicherheitsreport des Softwareentwicklers Secunia zur Problematik der Pflege von Softwareinstallationen auf Client-PCs.

Die Studie stellte fest, dass 68% aller gefundenen Verwundbarkeiten eines Computersystems aus schlecht gepflegter Drittsoftware stammen. Allen voran gehen dabei die üblichen Verdächtigen:

Adobe Flash Player, Acrobat Reader und Oracle Java. Der durchschnittliche Nutzer hat ca. 75 Programme installiert, welche zum großen Teil einen eigenen Update-Mechanismus des jeweiligen Softwareherstellers eingebunden haben. Effekt: Der Anwender muss im Schnitt 25 verschiedene Update-Mechanismen bedienen!

Was im Heimbereich schon ein kaum lösbares Problem darstellt potenziert sich noch einmal in einem Unternehmen: Welcher Mitarbeiter pflegt seinen PC-Arbeitsplatz und nutzt ihn nicht nur? Die Updatefunktionen werden schlimmstenfalls von der Firewall oder durch den Proxy geblockt, neue Updates damit nicht eingespielt. Die IT erfährt nichts von der Misere. Ein umfangreiches Patchmanagement zur Pflege des sich stetig ändernden Software-Zoos der Mitarbeiter ist teuer und kaum zu handhaben. Restriktive Vorgaben zur Softwareinstallation schränken die Mitarbeiter oftmals jedoch zu sehr ein.

Wir empfehlen den Einsatz eines bewährten Intrusion Prevention Systems (IPS). Idealerweise bereits auf der zentralen Firewall am Netzwerk-Perimeter integriert. Eine solche IPS-Engine kann nach Bekanntwerden einer Sicherheitslücke den Schadcode direkt an der Firewall zentral erkennen und blockieren. Die internen Computersysteme (sprich: Clients) sind somit zentral geschützt und müssen nicht warten, bis ein Update oder Patch bereitsteht und systemspezifisch eingespielt wurde.

Check Point bietet hierfür seine integrierte IPS-Engine (früher: SmartDefense) als IPS Software Blade an, welche bereits seit vielen Jahren erfolgreich und aktiv weiterentwickelt wird, um den Kunden stets aktuelle Schutzmechanismen bereitzustellen. Damit setzt Check Point seit Jahren neue Standards bei von NSS Labs durchgeführten Group IPS Tests und erhielt das wegweisende ‘Recommended‘ Rating.