ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

Die Gefahr, welche von Zero-Day Malware wie Emotet und ähnlich bösartiger Schadsoftware (vgl. Emotet Techniken) ausgeht, ist allgegenwärtig. Tägliche Berichte über Emotet-Vorfälle zeigen, dass es jeden treffen kann. Sogar Heise hatte mit Emotet zu kämpfen.

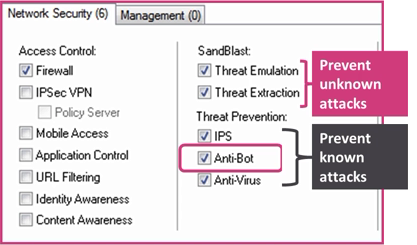

Check Point hat Emotet eingehend analysiert bietet durch die Kombination von Schutzmechanismen vor bekannten und unbekannten Gefahren sehr gute Abwehrmöglichkeiten vor Emotet (Video).

Unbekannt bedeutet, dass noch kein bekanntes Virenpattern, Dateisignatur oder Kommunikationsweg eine Schadsoftware eindeutig als solche identifiziert.

Check Point bietet daher mit seiner Sandboxing-Lösung: SandBlast Threat Emulation & Extraction für Gateway Security und Endpoint Security Lösungen für Web & Mail an.

Nachlese: Network Threat Prevention

Nachlese: Sandblast Agent für Webbrowser | Anti-Ransomware

Bekannt bedeutet, dass Check Point bereits Sicherheitlösungen hat, welche nur konfiguriert werden brauchen, damit der Schutz vor Emotet gelingt.

Firewall:

Ein mit Emotet infizierter Rechner kommuniziert mit Command & Control (C&C) Servern um Schadcode nachzuladen. Die IP-Adressen dieser C&C Server landen sehr schnell auf sog. Known Malicious IP Address Listen. Diese Listen lassen sich sehr einfach automatisiert abfragen um sämtliche Kommunikation mit solchen IP Adressen zu unterbinden.

Nachlese: Check Point mit IP-Blocklisten

IPS:

Check Point IPS erkennt und schützt vor ungewöhnlichen Lese-/Schreibzugriffen auf Netzwerklaufwerken und verhindert die Ausbreitung via ‘lateral movement’ durch Monitoring des SMB-Protokolls. Zusätzlich bietet Check Point seit der Integration des Snort-Herstellers eine Unterstützung für Snort IDS Signaturen. Das freie Snort Intrusion Detection System (IDS) beinhaltet ebenfalls Regeln zur Erkennung von Emotet und hilft daher komplementär bei der Gefahrenabwehr.

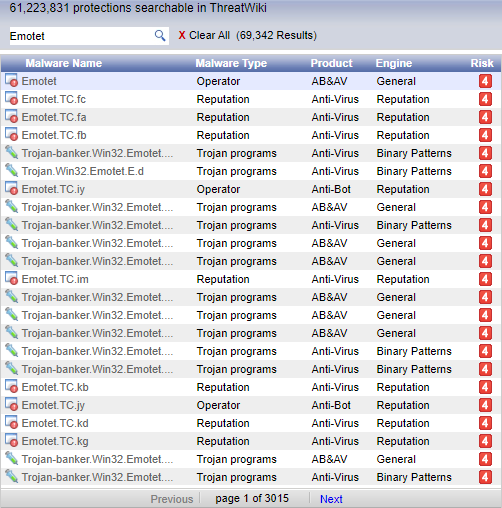

Anti-Bot & Anti-Virus:

Check Point’s Threat Prevention Policy enthält Anti-Bot und Anti-Virus bereits per Default, d.h. sie brauchen auf dem Security Gateway nur aktiviert zu werden, damit ein sofortiger Schutz vor Bot-Kommunikation zu den Emotet C&C Servern eintritt.

Nachlese: ThreatWiki

Geo Policy:

Allen Kunden bereits als Basisfunktionalität verfügbar ist die Möglichkeit zur geografischen Einschränkung von Zugriffen mittels Geo Policy (Community) oder Geo Location Objects. Dies dient dem weiteren Ausbau der eigenen Next Generation Security hin zu einer vollständigen Zero Trust Security und verbessert den Schutz vor Emotet somit zusätzlich.

HTTPS Inspection & Categorization:

Zur Überprüfung SSL-verschlüsselter Webzugriffe bietet Check Point, gleichfalls als Basisfunktionalität, die Möglichkeit zur HTTPS Inspection & Categorization. Damit können selbst via SSL-verschlüsselte Emotet-Verbindungen durch vorgenannte Lösungen erkannt werden.

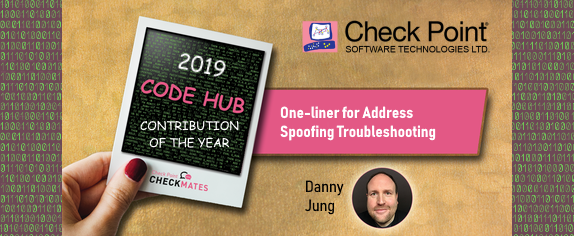

Danke Check Point!

Erneut wurde der Technische Leiter der ESC, Danny Jung, zum Check Point CheckMates Champion des Jahres geehrt. Ausgezeichnet wurde sein Code Hub Beitrag “One-liner for Address Spoofing Troubleshooting“.

Wie bereits 2018 erhielt Danny Jung zusammen mit der Ehrung eine Einladung ins Check Point Headquarter in Tel Aviv und wurde auch für 2020 wieder als Sprecher auf der IT-Security-Konferenz “Check Point Experience” CPX360 2020 in Wien nominiert.

Herzlichen Glückwunsch!

Die Check Point Experience 2020 findet vom 4.-6. Februar 2020 erneut in der Messe Wien in Österreich statt.

Anmeldung zur CPX 2020

150 € Frühbucherrabatt bis zum 30. November 2019!

Nach dem Hauptevent (Eventbroschüre) bietet Check Point am 7. Februar 2020 wieder seine begehrten und stets schnell ausgebuchten technischen CPX-Trainings an.

Training I

R80.40 Hands-on

Training II

R80.40 Automation

Training III

R80.40 Sandblast

Training IV

CloudGuard Iaas/Saas/Dome9

Training V

High-end platform (Maestro /64K)

Training VI

Hacking 101

Training VII

Advanced Cyber Range

Unsere Technik wird sich auch zur CPX 2020 wieder vor Ort über die neuesten Sicherheitstrends informieren, Best-Practices & How-To’s in den technischen Sessions verfolgen und Erfahrungen mit den Technikern des Check Point R&D Teams (Research & Development) austauschen.

Wir freuen uns darauf!

Auch in diesem Jahr ist ESC wieder zusammen mit Check Point auf der it-sa 2019 vom 8. – 10. Oktober 2019 als Aussteller in Nürnberg (Messe). Bereits seit 2010 ist ESC als Check Point Partner auf der it-sa Fachmesse für IT-Sicherheit vertreten und präsentiert seine Dienstleistungen und Services dem interessierten Fachpublikum.

Sie finden uns in Halle 10.1, Stand 110 (Check Point Stand).

Wir freuen uns auf Ihren Besuch!

Check Point hat R80.30 mit Jumbo Hotfix (Take 19+) am 6. August 2019 offiziell zur empfohlenen Version für alle Kunden erklärt (sk95746).

Achtung!

- ClusterXL LoadSharing muss dediziert aktiviert werden

- R80.30 mit GAiA 3.10 ist ein separates Release

R80.30 enthält neue bzw. stark verbesserte Schutzfunktionen, wie:

- Threat Extraction für Web

- State-of-the-Art HTTPS Inspection

- Central Deployment Tool (CDT), SmartConsole Extensions u.v.m.

Dorit Dor schrieb hierzu im offiziellen Check Point Forum, dass derzeit noch an der Konsistenz von R80.30 für den bisherigen 2.6 und neuen Linux Kernel 3.10 gearbeitet wird.

Seit R80.20 hat sich der Basisumfang von Check Point Enterprise Installationen deutlich vergrößert.

Daher geben wir hier einen kleinen Überblick:

- Geo Policy (Präsentation, Geo location objects)

- IP Blocklisten (Block. dyn. IP Adress-Feeds) ab R81 IOC-Feeds (sk132193)

- IoT Scanner Block (Block. von Scanner wie Shodan & Co.)

- Content Awareness (Absicherung von Up-/Downloads)

- Identity Awareness (AD-Anbindung u.v.m.)

- HTTPS Inspection (FAQ)

- GAiA Betriebssystem

- Unbegrenzte Site-to-Site VPNs

- Automatisierung via APIs (Einführung)

- Management CLI

- Management Skriptverzeichnis

- Packet Mode Search (YouTube)

- SmartConsole Extensions (Developer Guide)

- Delegation von Policies und Firewall Aufgaben

- Embedded Logviewer zu jeder Regel im Regelwerk

- Mehrere gleichzeitige Administrator-Sitzungen

- Web-basierter Log-, Event- und Report-Viewer

- Google-ähnliche Loganalyse

- GAiA Health Check

Zur Einführung von R80 / R81 bieten wir auch dedizierte Workshops an.

Sprechen Sie uns einfach an. Wir unterstützen Sie gern!

Check Point hat zu den gerade bekannt gewordenen Linux-Schwachstellen “TCP SACK Panic” ( CVE-2019-11477 , CVE-2019-11478 & CVE-2019-11479 ) im Knowledgebase Artikel sk156192 eine Anleitungen zur Deaktivierung von TCP SACK unter GAiA veröffentlicht. Ebenfalls wurden entsprechende Hotfixes veröffentlicht. Sämtliche Cloud-basierten Systeme hat Check Point bereits gepatcht.

Check Point hat die Schwere der Schwachstellen mit Medium bewertet.

Betroffen sind alle Linux-basierten Systeme und damit auch alle Check Point GAiA Releases. Vom Angriffsvektor her jedoch primär die Security Gateways in den externen Netzwerkperimetern.

Check Point hat am 7. Mai 2019 sein neues Minor Release R80.30 veröffentlicht.

Achtung! Check Point empfiehlt derzeit nur Kunden mit Interesse zur Nutzung der neuen Funktionen bereits R80.30 zu verwenden. Daher wird es auch noch nicht als Recommended Release innerhalb von CPUSE aufgeführt.

R80.30 – Release Notes

R80.30 – Release map

R80.30 – Upgrade map

R80.30 – Backward Compatibility map

R80.30 – Documentation Package

R80.30 – SmartConsole

Weitere Ressourcen

R80.30 – Upgrade Verification Service

R80.30 – CheckMates Community

R80.30 – Known Limitations

R80.30 – Jumbo Hotfixes

Die wichtigsten Neuerungen von R80.30 sind:

- SandBlast Threat Extraction for web-downloaded documents

- Advanced Threat Prevention

- New and Improved Machine-Learning Engines for Threat Emulation

- Enhanced control of MTA actions and Threat Emulation behavior

- Enhanced Anti-Virus support

- Enhanced Import of additional IOCs

- Enhanced management of the MTA

- SSL Inspection > Server Name Indications (SNI) and TLS 1.2 support for additional cipher suites

- IPsec VPN improvements

- Advanced routing capabilities

- SmartConsole extensions

Das US-Cert warnt vor einer Schwachstelle in vielen VPN Clients!

VPN Session Cookies werden nicht ausreichend verschlüsselt und zudem an unsicheren Speicherorten abgelegt.

Check Point‘s Remote Access VPN Clients sind nicht betroffen!

Wir empfehlen allen Kunden jedoch zeitnah eine Aktualisierung der VPN Client Software vorzunehmen.

Danke Check Point!

sk141412 beschreibt, dass tcpdump die CPU-Auslastung erheblich steigern kann, was großen Einfluss auf die Firewall-Performance hat.

Daher stellt Check Point ein besser auf sein GAiA Betriebssystem abgestimmtes Interface Packet Capturing Werkzeug CPPCAP bereit, welches als RPM-Download für R77.30, R80.10 und R80.20 verfügbar ist.

Hinweise:

- CPPCAP läuft nur auf GAiA mit 64-bit Kernel.

- Ab R80.20 braucht SecureXL nicht mehr ausgeschaltet werden, während ein Packet Capture erstellt wird.

- CPPCAP ist aktuell nur für Firewalls im Routing Mode gedacht. Bridge Mode wird in einer späteren Version unterstützt.

- CPPCAP zeigt wie tcpdump Netzwerkverkehr auf Interface-Ebene an. Zur Erstellen von Captures innerhalb der Firewall Kernel Chains empfiehlt sich weiterhin fw monitor.

[Expert@fw]# cppcap -h

| Flag | Beschreibung |

| -vV VSID | lowercase to capture only from specific VSID, uppercase for all exec pt VSID |

| -iI DEVIC E | lowercase to capture only from specific DEVICE, uppercase for all execpt DEVICE |

| -d DIR | capture specific direction (‘in’ for inbound, ‘out’ for outbound) |

| -f “EXPR” | filter specific expression, for syntax, see pcap-filter(7) |

| -o FILE | save capture to a FILE |

| -c NUM | capture up to NUM bytes of frame (default 96, ‘0’ for any size) |

| -p NUM | capture NUM frames before stopping |

| -b NUM | capture NUM bytes before stopping |

| -D | verbose datalink layer |

| -N | verbose network layer |

| -T | verbose transport layer |

| -Q | omit time from output |

Weitere Beispiele sind auf der pcap manpage zu finden.

Danke Check Point!