ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

Seit heute, 1. April 2014, ist ESC nunmehr offizieller Check Point Gold Partner. Herzlichen Glückwunsch!

Bereits seit 1997 setzt ESC im Firewall Security Bereich primär auf zentrale Sicherheitslösungen von Check Point und bietet seinen Kunden mit einem dedizierten Check Point Supportteam direkten Experten-Support aus erster Hand. Unser besonderes fachliches Engagement zeigt sich auch dadurch, dass unsere Check Point Experten sogar das hohe und eigentlich nur für Check Point Platinum-Partner vorgesehene Zertifizierungslevel erfüllen. ESC betreibt zudem das einzige deutschsprachige Check Point Techblog und ist seit 2010 stets mit einem eigenen Check Point Stand auf der it-sa IT-Security Messe in Nürnberg zu finden.

Weiter so ESC!

Vielen Dank auch für die vielen Glückwünsche und Gratulationen, welche uns von allen Seiten erreichten. Wir haben uns über diese Anerkennung sehr gefreut und werden zeigen, dass wir dieser mehr als gerecht werden.

Wie Check Point bereits vorab in seinem öffentlichen Releases Plan ankündigte, steht seit dem gestrigen Abend endlich das Stabilitätsupdate R77.10 für sein aktuelles Major Release R77 zur Verfügung.

Auch die aktualisierte Release map hat eine wesentliche Überarbeitung erfahren und enthält nun deutlich mehr Informationen sowie ein neues Layout.

Check Point R77.10 – Release map

Check Point R77.10 – Upgrade map

Check Point R77.10 – Backward Compatibility map

Die wichtigsten Neuerungen von R77.10 sind:

– Verbesserungen und Korrekturen in Check Point’s GAiA Betriebssystem

– Mobile Access support für IPv6, VSX, Push Notifications, Remote Wipe etc.

– Integriertes Appliance Hardware Diagnostic Tool (sk97251)

– Dead Peer Detection (DPD) Support für VPNs

– CoreXL + SecureXL + QoS können nun auch zusammen eingesetzt werden

Eine vollständige Übersicht der umfangreichen Verbesserungen und Korrekturen finden sich in sk97620. Die Known Limitations listet sk97619 auf.

Aufgrund der umfangreichen Liste behobener Fehler, inkl. diverser Memory Leaks, empfehlen wir allen Check Point Kunden auch bzgl. eines besseren Herstellersupports umgehend das Stabilitätsupdate R77.10 einzuspielen.

Vom 8. – 10. Oktober 2013 findet wieder die jährliche IT-Security Messe it-sa in Nürnberg statt. Die ESC ist auch in diesem Jahr wieder als Aussteller mit einem eigenen Stand (Halle 12.0, Stand 307) vor Ort und wird zusätzlich noch auf dem Stand 504 des IT-Security Distributors Arrow ECS in Kooperation mit Check Point die neuesten Lösungen vorstellen.

Besuchen Sie uns in Halle 12.0 an einem der beiden Stände 307 bzw. 504. Wir beraten Sie gern auch technisch detailliert zu den neuesten Funktionen, bestehenden Migrations- und Optimierungswegen und geben auch gern den ein oder anderen Tipp aus unserer Praxis weiter. Ein Besuch lohnt sich!

“Anwender müssen 25 Update-Mechanismen im Auge behalten!”

Einige IT-Newsfeeds, darunter auch heise Security, berichteten in den vergangenen Tagen über einen Sicherheitsreport des Softwareentwicklers Secunia zur Problematik der Pflege von Softwareinstallationen auf Client-PCs.

Die Studie stellte fest, dass 68% aller gefundenen Verwundbarkeiten eines Computersystems aus schlecht gepflegter Drittsoftware stammen. Allen voran gehen dabei die üblichen Verdächtigen:

Adobe Flash Player, Acrobat Reader und Oracle Java. Der durchschnittliche Nutzer hat ca. 75 Programme installiert, welche zum großen Teil einen eigenen Update-Mechanismus des jeweiligen Softwareherstellers eingebunden haben. Effekt: Der Anwender muss im Schnitt 25 verschiedene Update-Mechanismen bedienen!

Was im Heimbereich schon ein kaum lösbares Problem darstellt potenziert sich noch einmal in einem Unternehmen: Welcher Mitarbeiter pflegt seinen PC-Arbeitsplatz und nutzt ihn nicht nur? Die Updatefunktionen werden schlimmstenfalls von der Firewall oder durch den Proxy geblockt, neue Updates damit nicht eingespielt. Die IT erfährt nichts von der Misere. Ein umfangreiches Patchmanagement zur Pflege des sich stetig ändernden Software-Zoos der Mitarbeiter ist teuer und kaum zu handhaben. Restriktive Vorgaben zur Softwareinstallation schränken die Mitarbeiter oftmals jedoch zu sehr ein.

Wir empfehlen den Einsatz eines bewährten Intrusion Prevention Systems (IPS). Idealerweise bereits auf der zentralen Firewall am Netzwerk-Perimeter integriert. Eine solche IPS-Engine kann nach Bekanntwerden einer Sicherheitslücke den Schadcode direkt an der Firewall zentral erkennen und blockieren. Die internen Computersysteme (sprich: Clients) sind somit zentral geschützt und müssen nicht warten, bis ein Update oder Patch bereitsteht und systemspezifisch eingespielt wurde.

Check Point bietet hierfür seine integrierte IPS-Engine (früher: SmartDefense) als IPS Software Blade an, welche bereits seit vielen Jahren erfolgreich und aktiv weiterentwickelt wird, um den Kunden stets aktuelle Schutzmechanismen bereitzustellen. Damit setzt Check Point seit Jahren neue Standards bei von NSS Labs durchgeführten Group IPS Tests und erhielt das wegweisende ‘Recommended‘ Rating.

Bei unserer täglichen Arbeit an den Perimeter-Netzen unserer Kunden tritt oftmals eines zutage: Selbst in vollständig geclusterten, hochredundanten Umgebungen haben nur eine überschaubare Anzahl von Kunden ausreichend dimensionierte Terminal Server im Einsatz. Einige sogar gar keine. Dabei bringt fast jeder Server einen dedizierten seriellen Konsole-Port (RS232) zum Anschluss an einen Terminal Server mit.

In der Praxis schließen die meisten Admins aber erst ihr Notebook mittels eines USB-to-Serial Adapters an, wenn man anders nicht mehr auf das System kommt (Beispiele: sshd restart bringt einen Fehler; Vertipper beim Editieren der /etc/hosts.allow). Viel zu spät! Ferner müssen die Admins dazu lokal an den Server, welcher nicht immer gleich um die Ecke im Serverraum steht. Gerade in einem solchen Szenario sollte der Admin seinen Arbeitsplatz besser nicht verlassen müssen, um sämtliche Prozesse des Troubleshootings zentral steuern zu können und zwecks abgestimmter Kommunikation erreichbar zu bleiben.

Natürlich bringen diverse Server auch ein eigenes ILOM-Management (sprich: Service Prozessor) mit. Dieses Management-Portal ist direkt netzwerkfähig und kann i.d.R. direkt über den Webbrowser via SSL angesprochen werden. Dafür benötigt man für die Remote Konsole (meist Java oder .NET basierend) oftmals noch eine zusätzliche Lizenz. Unseren Kunden empfehlen wir, sämtliche ILOM-Ports aufgrund des hohen Schutzbedarfs in ein dediziertes Management-Netzwerk zu konnektieren, welches direkt von der Firewall geschützt wird.

Im Check Point Appliance-Bereich bieten jedoch erst die höherpreisigen Appliances eine Möglichkeit zum ILOM-Einbau. Ebenso wie die benachbarten Switche, Router und DMZ-Server haben sie jedoch alle standardmäßig einen seriellen Konsolen-Port (RS232). Warum also werden diese nicht auf einen geeigneten Terminal Server aufgeschaltet? Vielleicht weil sich die wenigsten darüber bewusst sind, dass diese Ports mittels eines Terminal Servers über das Netzwerk normal via SSH erreicht werden können und ebenfalls alle gängigen Sicherheitsmerkmale unterstützen (RADIUS, TACACS+, LDAP, Kerberos, NIS, RSA SecurID). AES, 3DES, etc. Verschlüsselung inklusive.

Daher empfehlen wir unseren Kunden, einen Terminal Server von vornherein mit einzuplanen. Die Vorteile überwiegen die geringen Mehrkosten bei weitem! Vor allem im sensiblen Perimeter-Bereich ist der Einsatz eines geeigneten Terminal Servers aus unserer Sicht unabdingbar.

Beispielsysteme von Perle Systems GmbH :

Es gibt ja so schöne Begriffe, wie Single Point of Failure, Bottleneck, Standalone, Unmanaged, Lokales Logging, Lokales Management, Never touch a running system. usw. Schon einmal gehört? Hoffentlich nicht im Umfeld Ihres Netzwerk-Perimeters!

Das Gegenteil davon sind Redundanz, Fehlertoleranz, Distributed Deployment, zentrales Management, Monitoring & Logging, gemanagte Switche, getrennte Stromkreise, Aktualität aller Soft- und Hardwarekomponenten. Wow!

Letztere Begriffe sollten eigentlich die Ziele jeder IT-Verwaltung sein. Oftmals zeigt uns die Praxis jedoch, dass nur die Komponenten von zentraler Bedeutung (Firewall, Proxy, Mailserver, ESX-Server, usw.) redundant ausgelegt werden, um dann an einfachen, teilweise ungemanagten, Switchen und Routern ihr Dasein zu fristen. Eine konsistent geplante und stringent umgesetzte Redundanz zur Erhöhung der Stabilität und Verfügbarkeit aller Netzwerkkomponenten betrachtet jedoch alle an der Netzwerkstruktur beteiligten Komponenten. Das beinhaltet die logische Konzeption eines verteilten (Distributed) Systems bis hin zu getrennten Stromkreisen für die redundanten Netzteile.

Hilfsmittel, wie Farbcodes und Namenskonventionen, sind dabei nicht nur erwünscht, sondern aus unserer Sicht unabdingbar, um administrative Fehler schon im Planungsprozess, als auch bei der späteren Umsetzung & Instandhaltung, vermeiden zu helfen und zwischen allen Beteiligten klar zu definieren, wie und wo etwas aufgrund welcher Konzeption konfiguriert ist.

Vorab sollte daher immer ein konzeptioneller Netzplan zur allgemeinen Veranschaulichung erstellt werden, bei welchem auch die Switche geclustert bzw. gestacked sind. Denkbar wäre noch HSRP für die ISP-Router und LACP für die Bündelung von physischen Netzwerkverbindungen.

Seit kurzem bietet Check Point eine Rescue CD an. Mit dieser Live-CD ist eine Desinfizierung von Malware verseuchten PCs möglich.

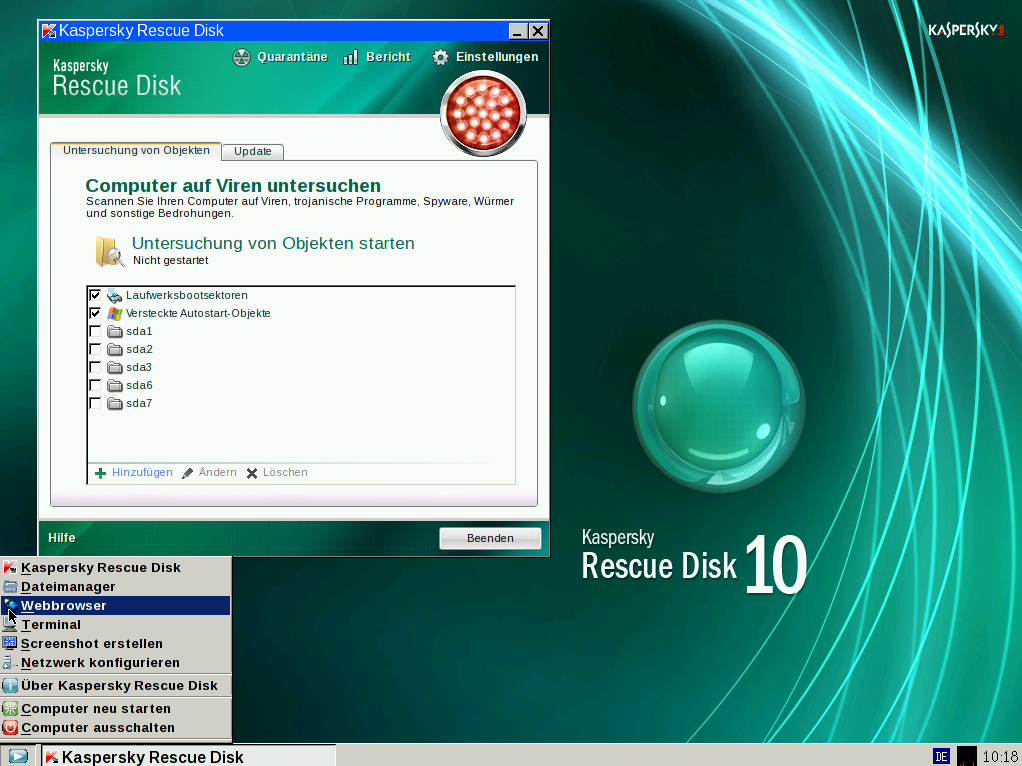

Es handelt sich dabei um eine ältere Version von Kaspersky Rescue Disk 10. Für technische Fragen verweist Check Point auch direkt an seinen Anti-Malware Engine Provider.

Diese basiert auf Gentoo Linux mit dem Kernel 2.6.35-krd10 und nutzt IceWM.

Gescannt werden können Festplatten, die Bootsektionen der Laufwerke sowie versteckte Autostart-Objekte. Unterstützt werden dabei die Dateisysteme FAT32, NTFS, Ext2, Ext3, Ext4 und Reiser.

Die Einstellungen des Kaspersky Rescue Disk Programms sind konfigurierbar, so dass auch eine heuristische Analyse möglich ist. Die aktuellen Pattern sind von Juni 2011, allerdings lassen sich Updates direkt von CD aus dem Internet herunterladen. Eine Proxy-Konfiguration ist ebenfalls möglich.

Neben den Scan-Programm ist noch ein Terminal, ein Dateimanager (X File Explorer), ein Screenshot-Programm sowie Firefox in der Version 3.6.12 enthalten.

Ein Handbuch kann von der offiziellen Kaspersky Webseite heruntergeladen werden.

Die hier angebotene Rescue Disk 10 von Kaspersky basiert nun auf KDE 4.4.5 mit Dolphin als Dateiexplorer und Konquerer anstatt Mozilla Firefox. Die derzeitige Anti-Viren Datenbank der Live-CD ist ca. einen Monat alt und besitzt einen zusätzlichen Registry Editor.

Bei der neueren Variante werden weniger Sprachen zur Auswahl angeboten, jedoch ist Deutsch bei beiden verfügbar, so dass es aktuell sinnvoller ist, die neuere Edition der Kaspersky Webseite zu verwenden.

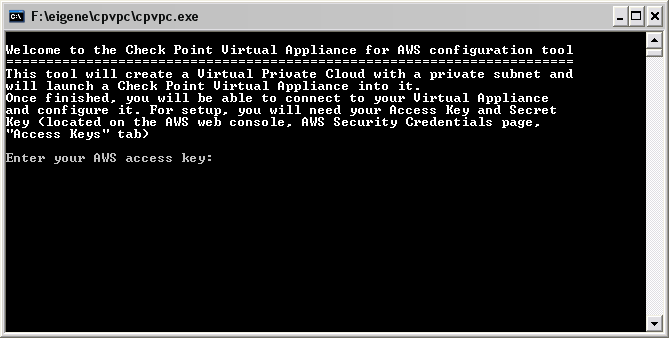

Die Cloud zählt zu den zukunftsträchtigsten IT-Technologien. Allerdings haben viele Unternehmen noch Sicherheitsbedenken bezüglich dem Schutz von sensiblen Informationen und den angebotenen Diensten. Check Point möchte mit seinem neuen virtuellen Gateway: “Virtual Appliance for Amazon Web Services” die gewohnte Sicherheit gewährleisten.

Das Gateway verhält sich wie eine physikalische R75 Appliance, welche durch Anbindung an das Firewall-Management mit in die bestehende Check Point Infrastruktur integriert und zentral verwaltet werden kann. Alle gewünschten Software Blades wie beispielsweise Firewall, IPS, AppControl, DLP und AntiVirus können gewohnt einfach hinzugefügt werden.

Zum Konfiguration der Appliance kann auf der Check Point Webseite das ca. 2 MB große Virtual Appliance Configuration Tool cpvpc.exe heruntergeladen werden. Dieses erstellt auf einem Windows PC eine virtuelle, private Cloud mit einen privaten Netzwerk. In diesem wird anschließend die Virtual Appliance ausgeführt. Die benötigten AWS Access und Secret Keys können dem AWS Web-Portal auf der Security Credentials Seite im Access Key Tab entnommen werden.

Die Preise für eine Virtual Appliance for Amazon Web Services beginnen bei Amazon Web Services ab 2000 Dollar und sind analog für weitere Software Blades zum normalen Preismodell. Alternativ kann auch eine vorhandene Lizenz eingesetzt werden. Die eigentliche Appliance wird durch Amazon bereitgestellt, sobald die Lizenz bereitgestellt wurde.

Weitere Informationen kann man den sk66141 aus dem Check Point Support Center entnehmen.

Check Point bietet die Möglichkeit; sich verbindende VPN-Clients auf bestimmte Kriterien z.B. Aktualität des installierten AV-Clients via SCV zu prüfen. Auch andere evtl. unternehmensspezifische Merkmale lassen sich mittels eigenen Scripten abfragen und auswerten.

Die Implementierung eines solchen Script-Checks ist leider nicht sehr ausführlich in den Check Point Guides dokumentiert. Folgend daher einige Hinweise, welcher bei der Einrichtung zu beachten sind.

Die Konfiguration des SCV Script-Checks erfolgt auf dem Firewall-Management in der Datei $FWDIR/conf/local.scv.

Aus den Check Point Dokumentationen geht nicht hervor, dass auch als “default” beschriebene Parameter zu definieren sind, da die Prüfung andernfalls fehlschlägt, eine vollständige Konfiguration könnte somit wie folgt aussehen:

: (ScriptRun

:type (plugin)

:parameters (

:exe ("C:\script.bat")

:script_run_cycle (1)

:run_as_admin (yes)

:run_timeout (15)

:begin_admin (admin)

:send_log (alert)

:mismatchmessage ("Verification script has determined that your configuration does not meet policy requirements")

:end (admin)

)

)

Ebenfalls sollte der Prüfintervall in der Sektion SCVGlobalParams ergänzt werden:

:scv_checks_interval (20)

Die Beschreibung der einzelnen Parameter lässt sich dem Admin-Guide des E75.10 Clients entnehmen.

Um einen Client als konform einzustufen, muss das auf dem Client ausgeführte Script den Returncode 0 ausgeben, alle anderen Werte bedeuten entsprechend, dass das System nicht den Anforderungen des Unternehmens entspricht.

Die korrekte Übergabe des Returncodes erfolgt über einen zu implementierenden Exit Code in folgender Form @Exit 0 bzw. Exit /B 0.

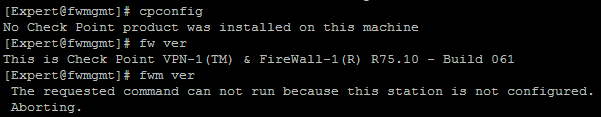

Bei den aktuellen R75 und R75.10 Versionen der Check Point Firewall-Umgebungen kann es vorkommen, dass der Firewall-Management-Server plötzlich seine installierten Produkte nicht mehr erkennt. Aus diesem Grund ist auch kein Login per SmartConsole möglich.

Dieses Problem tritt spontan und unabhängig von durchgeführten Änderungen auf. Auch Check Point Befehle, wie cpconfig, sind nicht mehr verfügbar.

Derzeit ist bei Check Point dazu weder ein Patch noch ein sk-Eintrag verfügbar.

Die Ursache ist eine Überschreibung von Werten durch ungültige Strings in der Check Point Registry-Datei $CPDIR/registry/HKLM_registry.data.

Weder ein Neustart noch ein Wiederherstellen der automatischen Backupdatei HKLM_registry.data.old im gleichen Verzeichnis hilft die Funktionalität wieder herzustellen. Abhilfe schafft nur eine intakte Registry-Datei aus dem letzten Backup einzuspielen. Um nicht das komplette Backup zuerst entpacken zu müssen, empfehlt es sich nur die einzelne Registry-Datei zu extrahieren:

tar xvfz backup.tgz var/opt/CPshrd-R75/registry/HKLM_registry.data

Anschließend werden die Check Point Versionen bereits ordnungsgemäß erkannt, jedoch ist ein Login per SmartConsole erst nach einem cpstop; cpstart wieder möglich.