ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

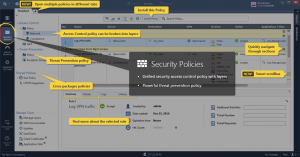

Check Point’s Firewall Security Policies lassen sich von Beginn an grafisch verwalten und sind damit besonders übersichtlich und intuitiv zu administrieren. Check Point’s Security Suite hat sich im Laufe der Zeit sehr vergrößert, ist seinem grundlegenden Administrations-Konzept jedoch stets treu geblieben. Diese Beständigkeit zeugt von der Qualität des zugrunde liegenden Ansatzes.

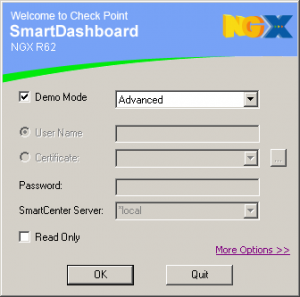

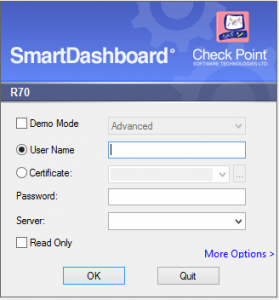

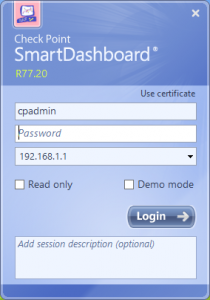

Check Point Policy Editor, Smart Dashboard

Die Kernkomponenten Firewall-1 und VPN-1 ließen sich Anno 2000 mit dem Check Point Policy Editor bearbeiten.

Das Design reflektiert den Stil der Systeme auf denen es lief. Dieser Trend läßt sich auch in den darauf folgenden Versionen beobachten: Icons und Farben passen sich grob den jeweiligen Vorgaben von Windows an.

Mit stetig wachsendem Funktionsumfang wich der “Policy Editor” ab R5x der “Smart Console”, einem vereinheitlichten Framework zur Verwaltung und Visualisierung der Firewall mit dem “Smart Dashboard” als zentrales Werkzeug.

Die eindeutige farbliche Markierung verschiedener Regeln ist von Beginn an wichtig:

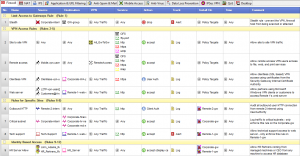

Blade Technologie: Check Point SecurePlatform R70

Mit R70 brachte Check Point im März 2009 erstmals einen neuen Ansatz im Firewall-Bereich heraus: Die "Software Blade" Architektur. Dadurch ist es möglich, zur “normalen” Firewall zusätzliche Funktionen, sogenannte “Software Blades” (z.B. Intrusion Prevention System, Anti-Spam, Quality Of Service), hinzuzuschalten. Diese Software Blades beeinflussen sich nicht gegenseitig und können völlig unabhängig voneinander aktiviert und lizenziert werden.

Eine aufgefrischte grafische Oberfläche zur zentralen Verwaltung der Firewall-Umgebung macht es einfach, eine einheitliche Firewall-Policy für die gesamte Firewall-Umgebung zu erstellen. Ebenfalls neu waren eine Mehrkernunterstützung (“CoreXL”) und das IPS-Blade.

Mit dem ersten Update, der Version R70.1, wurden ein SmartWorkflow Blade, ein Remote Deployment Tool und Link Aggregation zum Funktionsumfang der Check Point Software hinzugefügt.

Im Oktober 2010 brachte Check Point das nächste Major Release heraus, R71. Neu in dieser Version waren das Data Loss Prevention Blade sowie das SSL VPN Blade.

Mit R71.20 führte Check Point ein zentrales Management für Series 80 Appliances, Edge N Series und Embedded NGX 8.1 Gateways ein. Kurz darauf erblickte im Dezember 2010 Version R75 das Licht der Welt, in die alle Features der vorherigen Versionen integriert wurden. Zusätzlich wurden die Blades Identity Awareness, Application Control (mit integriertem Data Loss Prevention Blade) und Mobile Access hinzugefügt.

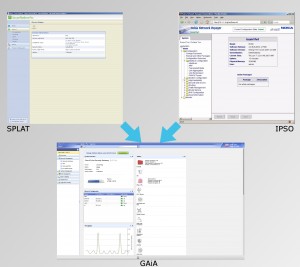

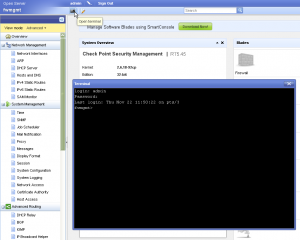

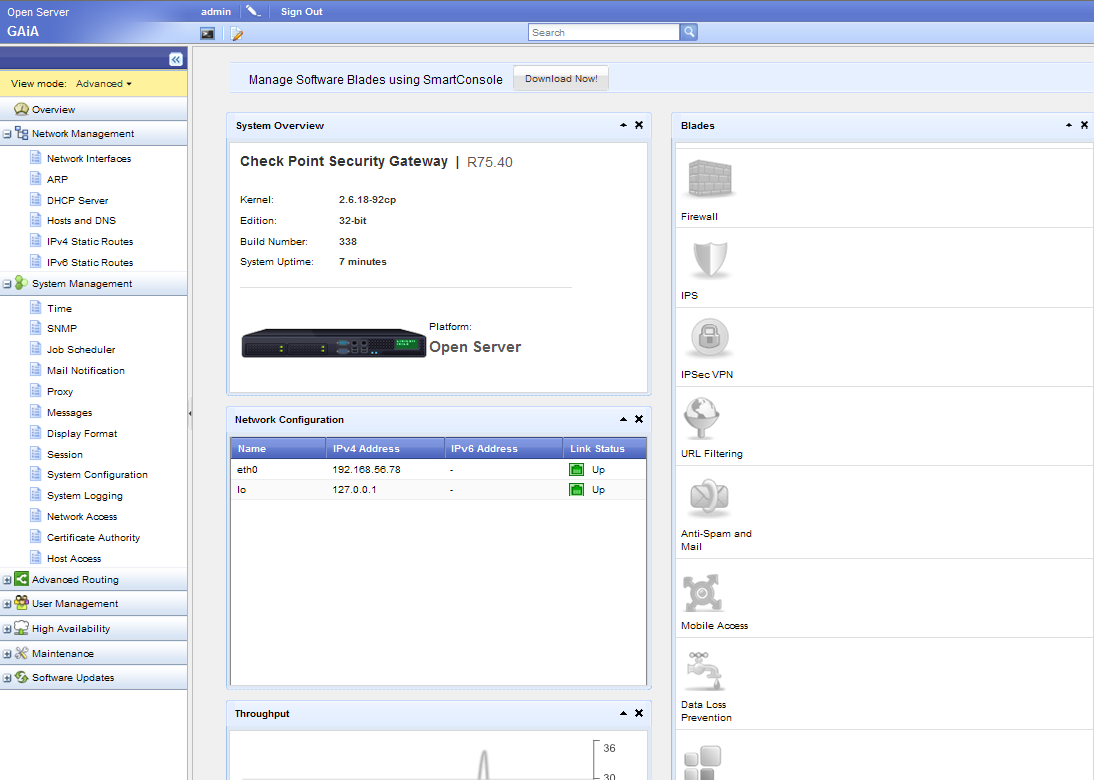

Neues Betriebssystem: GAiA

Seit R75.40 läuft GAiA, ein gehärtetes RHEL 5.2, als Basis für die verschiedenen Blades und die GUI. Es vereint seine vorhergehenden Plattformen IPSO und SPLAT. Das WebUI des GAiA Betriebssystems ist dem Vorgänger SPLAT in der Struktur relativ treu geblieben, der gewachsene Funktionsumfang läßt sich in den folgenden Screenshots gut ablesen. Der Name GAiA verweist auf Check Point’s Ansatz, alle sicherheitsrelevante Funktionalität unter einem Dach verfügbar zu machen.

Neue Optik: SmartConsole R76

Gegenüber Vorgängerversionen haben sich ab Smart Console R76 Icons, Anordnungen und Farben geändert. Zwar steigt der Funktionsumfang, jedoch haben sich Redundanz und Komplexität des UI erhöht. Die SMART Map verliert ihren prominenten Platz und muß über die globalen Einstellungen erst aktiviert werden, zudem kann sie (noch?) nicht mit IPv6 Objekten umgehen.

Gut gelungen ist die Menüleiste („Datei“, „Bearbeiten“, „Ansicht“, …). Sie ist in ein Platz sparendes Dropdown-Menü gewandert, nur oft benutzte Funktionen wie “Speichern”, “Policy installieren” und Links zu anderen Anwendungen der SmartConsole bleiben an der Stelle der Menüleiste. Das spart Platz für eine neu gestaltete Reihe Reiter zur Verwaltung des Gateways („Firewall“, „Application & URL Filtering“, „IPS“ oder „IPSec“). Diese ist nun prominenter und mit größeren Schaltflächen zu erreichen. Der Reiter „Willkommen“ ist in einen Übersichtsbildschirm verändert worden.

Die vormals im oberen linken Bereich befindliche Liste verschiedener Objekte hat sich in zwei neue Bereiche links unten und in eine Bodenleiste aufgeteilt. Im Bereich links unten sind die Objekte nach Typ geordnet (Check Point, Nodes, Networks, …), während in der unteren Leiste alle Objekte alphabetisch sortiert sind, was bei der Suche nach bestimmten Objekten helfen soll.

Die veränderten Icons an vielen Stellen lassen sich weiterhin gut voneinander unterscheiden und karikieren weiterhin gut, was sich hinter ihnen verbirgt. Zahlen, Grafiken und Farben der vielen anschaulichen Statistiken sind gleichbleibend gefällig für das Auge und schnell zu erfassen.

Leider ist die Smart Console nicht für vergrößerte Schrift optimiert und es kommt dann zu kleineren Anzeigefehlern. Hilfreich für die tägliche Arbeit als Firewall Administrator wären zudem Smart Dashboards in verschiedenen Farben, um geöffnete Sessions zu verschiedenen Kunden leicht unterscheiden zu können.

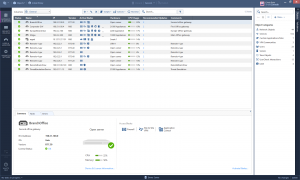

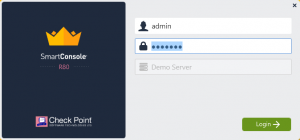

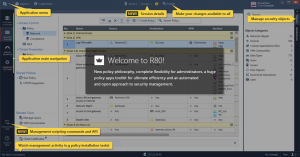

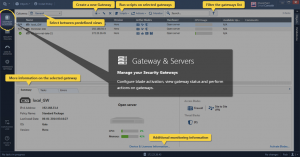

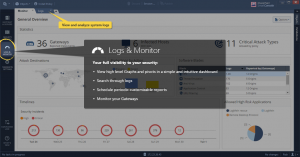

Konsolidiertes Security Management: R80

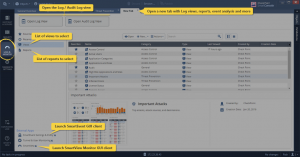

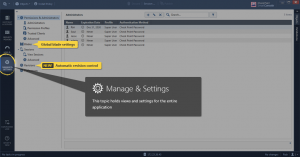

Wie bereits in unseren beiden Artikeln zu Check Point R80 beschrieben, integriert Check Point sämtliche SmartConsole Komponenten (SmartDashboard, SmartView Monitor, SmartLog, SmartUpdate etc.) zu einer einzigen SmartConsole.

Check Point kündigt R80 an!

Check Point R80 Security Management veröffentlicht!

Aufgrund der komplett neuen Entwicklung von R80 stehen zudem viele neue Möglichkeiten, Funktionen, Verbesserungen und Werkzeuge für die tägliche Firewall Security Administration zur Verfügung.

Danke Check Point!

Open Server bieten Check Point Kunden wesentlich mehr Flexibilität bei der Auswahl der einzelnen Hardwarekomponenten, wie Festplattengröße, CPU, RAM, RAID-Controller etc. Zudem lassen sich Open Server auch später noch recht einfach den sich evtl. geänderten Bedürfnissen anpassen.

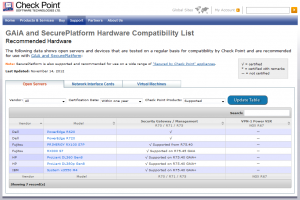

Eine Übersicht über die aktuell von Check Point unterstützten Open Server, Netzwerkkarten und virtuellen Maschinen bietet die Check Point Hardware Kompatibilitätsliste (HCL).

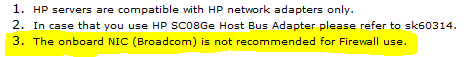

Bei der Auswahl des Open Servers empfehlen wir immer auch einen prüfenden Blick auf die jeweilige Detailbeschreibung zu werfen. Oftmals empfiehlt Check Point dort u.a. die On-board Netzwerkschnittstellen (NICs) nicht zu verwenden.

Weitere Beispiele:

HP ProLiant DL380p Gen8

IBM System x3550 M4

Wir empfehlen daher immer ausreichend unterstützte Netzwerkkarten bei der Ausstattung von Open Servern mit einzuplanen und diese anstelle der On-board NICs zu verwenden. Sehr gute Erfahrungen haben wir dabei mit Intel-Quad Netzwerkkarten gemacht.

Sofern durch Netzwerkprobleme oder Altlasten ein Umzug der NICs auf unterstützte Netzwerkkarten geplant ist, ist dies unter GAiA recht einfach und i.d.R. ohne Netzwerkausfälle umsetzbar. Sprechen Sie uns hierzu einfach an.

Seit wenigen Tagen stellt Check Point eine neue Version seiner Hardware Compatibility List (HCL) für Open Server zur Verfügung. Da Check Point GAiA als neues und jetzt auch präferiertes Hersteller-Betriebssystem für den produktiven Einsatz bei Endkunden anbietet, war es an der Zeit, offiziell unterstützte Server für GAiA zu listen.

Verbessert wurde nun auch, dass die HCL-Übersichten für Open Server, Netzwerkkarten und virtuelle Maschinen innerhalb einer Website angezeigt werden und die Tabellenspalten sortierbar sind. jQuery und JavaScript sei Dank!

Die Liste der im vergangenen Jahr neu hinzugekommenen Systeme gestaltet sich derzeit noch recht übersichtlich, jedoch lassen sich über das Auswahlfeld “Certification Date” alle für GAiA & SecurePlatform unterstützten Server anzeigen.

Hinweis: Click auf den Button “Update Table” nicht vergessen!

Zum Vergleich hier noch einmal die Links zur ALTEN SecurePlatform HCL-Übersicht:

SecurePlatform Hardware Compatibility List

» Hardware Compatibility Testing Tool

Recommended Hardware

The following link lists Open Servers and Devices that are tested on a regular basis for compatibility by Check Point and are recommended for use with SecurePlatform:

» Open Servers certified on SecurePlatform

» Network Interface Cards certified on SecurePlatform

» Virtual Machines certified on SecurePlatform

Azubi-Gastartikel

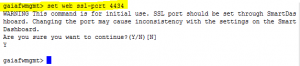

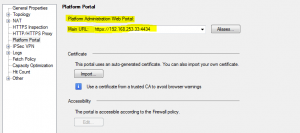

Wie bereits bei SecurePlatform (SPLAT), verwendet Check Point auch unter GAiA initial den HTTPS Standard-Port 443/tcp für das WebUI-Frontend auf Open Servern. Da dieser Port i.d.R. bereits für das auf SSL (HTTPS) aufbauende Mobile Access Portal in Verwendung ist, kann diese Standardkonfiguration unerwünschte Symptome auslösen. Es empfiehlt sich daher, immer den WebUI-Port zu ändern. Unter SPLAT war dies bereits während der Installation des Betriebssystems möglich. GAiA sieht dies so nicht mehr vor. Darum ist es ratsam, den WebUI-Port bei der Erstkonfiguration auf dem Command Line Interface (CLI) zu ändern. Der neu festgelegte Port ist grundsätzlich frei wählbar und sollte idealerweise kein standardisierter oder von Check Point verwendeter Port sein.

Die zentrale Konfiguration des WebUI-Ports für das jeweilige Check Point Objekt erfolgt im SmartDashboard!

ACHTUNG! Den WebUI-Port nur auf der CLI zu ändern und nicht im SmartDashboard, ist inkonsistent! Spätestens bei der nächsten Policy Installation wird die lokale Einstellung mit der zentralen aus dem SmartDashboard überschrieben.

Dies verdeutlicht erneut sehr anschaulich den zentralen und damit konsistenten Ansatz einer Check Point Lösung.

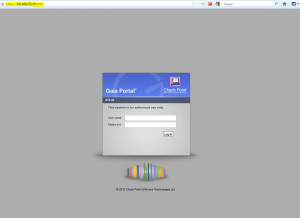

Im Web-Browser ist anschließend die explizite Angabe des WebUI-Ports (hier: 4434) notwendig:

Azubi-Gastartikel

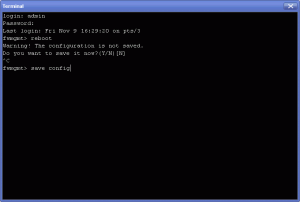

Merke: Ich soll immer save config am Ende meiner GAiA Konfiguration eingeben!

Oder doch lieber gleich alles über die Voyager GUI GAiA WebUI konfigurieren!

Check Point vereint in seinem neuen Betriebssystem GAiA das Beste aus Nokia IPSO (samt Nokia Voyager GUI) und Check Point SecurePlatform (SPLAT). Da die Check Point SPLAT WebUI immer recht einfach gehalten war und viele deshalb ein Auge auf den Funktionsumfang einer Nokia Voyager GUI geworfen hatten, lag es auf der Hand, dass Check Point sein neues GAiA WebUI stärker an der Voyager GUI orientieren würde. Es ist verblüffend, wie viel am Ende doch übernommen und dabei gleich noch mit verbessert wurde. Zudem braucht man im GAiA WebUI kein Apply & Save der Konfiguration mehr zu machen. Jegliche Konfiguration ist sofort Reboot-sicher.

Aber Achtung!

Auch auf der Konsole hat sich Check Point sehr vieles von Nokia abgeschaut. So auch die neue GAiA CLI. Konfigurative Änderungen auf dieser sind nicht per Default Reboot-sicher! Wie bei Nokia wird die geänderte Konfiguration erst nach der expliziten Eingabe von save config nach /config/db/initial geschrieben und ist erst damit Reboot-sicher. Also nicht vergessen, sonst gehen beim nächsten Reboot unerwartet ungespeicherte Konfigurationen verloren! Glücklicherweise warnt Check Point GAiA bei einem Reboot aus der GAiA CLI heraus. Anders sieht es bei einem shutdown -hr now im Expert Mode aus.

Daher merke: Ich soll immer save config am Ende meiner GAiA Konfiguration eingeben!

Wer kennt es nicht? Man arbeitet via SSH an einer Firewall und aus irgend einem Grund ist die Verbindung weg. Dafür kommt zunächst einmal vieles in Frage. Die Session ist ggf. durch einen Timeout abgelaufen, die Verbindung könnte durch eine Policy Installation getrennt worden sein oder man hat gerade am SSH Service gearbeitet (hosts.allow, sshd_config, sshd restart, ..) und sich selbst abgeschossen. In letzterem Fall überlegt man dann, wie man am schnellsten wieder auf das System kommt. Steht es im eigenen Serverraum ist wohl der Gang an die Konsole eine der naheliegenderen Optionen. Aber was, wenn nicht? Hat das System ein eigenes ILOM-Management, d.h. Service Prozessor? Wo waren doch gleich die ILOM-Credentials? Wurde der ILOM-Port damals überhaupt angeschlossen? Wurde die Lizenz für die Remote Console eingespielt und hat man auch die richtige Java oder .NET Version für die Umleitung der Remote Console installiert? Oh weh.

Da fast jeder Server eine serielle Konsole hat, käme man theoretisch auch darüber auf das System. Aber die Erfahrung zeigt, dass sehr viele diese nicht permanent auf einen Terminal Konsole Server aufgeschaltet haben. Dann hilft diese Option meistens auch nicht.

Welche Option bleibt einem noch? Meistens nur noch ein Anruf, dass jemand vor Ort sich in das System einloggt und einem unter telefonischer Anleitung weiterhilft.

Geht das nicht auch einfacher? Natürlich! Mit der GAiA WebUI!

Einfach einloggen und die AJAX-basierte Terminal Konsole nutzen, um sich wieder einzuloggen.

Elegant!

Check Point hat soeben das erste HFA (R75.45) für sein aktuelles Major Release R75.40 veröffentlicht.

Das Upgrade Package ist recht gewaltig (880 MB)!

Zudem bringt R75.45 eine neue SmartConsole, neue Fresh Installation DVD-ISOs, einen neuen SmartDomain Manager, neue GAiA Features, DDoS Protector Support, Migration Tools und eine lange Liste an “Resolved Issues” mit.

Während R75.45 innerhalb von SmartUpdate als “Minor Release” zu R75.45 gelistet wird, stellen sich uns jedoch aufgrund der Form und Umfänglichkeit der Veröffentlichung mehr die Eigenschaften eines Major Releases dar.

Auch bei unseren Kunden hat R75.45 bereits diverse Symptome, beispielsweise bei der Policy Installation, behoben. Wir empfehlen daher, das Upgrade zeitnah einzuspielen bzw. bei Neuinstallationen direkt das R75.45 ISO zu verwenden.

Da mit R75.45 auch das aktuelle GAiA Build als Nachfolger aller vorangegangenen Builds (GAiA/GAiA+) erschienen ist und zusätzlich die für den produktiven Einsatz noch benötigten Funktionen, wie

– Tunneling von IPv6 Verkehr in IPv4

– Backup und Restore (auch zeitgesteuert)

– Policy-based Routing

– PPPoE-Support (vgl. sk79880)

– ISP-Redundanz (vgl. sk25129)

enthalten sind, bieten wir unseren Kunden ab sofort bei Neuinstallationen ebenfalls GAiA als Betriebssystem mit an.

Der neue Ansatz, den Check Point im Bereich seines neuen GAiA Betriebssystems gestaltet, bringt diverse Änderungen mit, die sich, bis auf die aktuelle SCP-Symptomatik, durchweg als positiv bezeichnen lassen.

Die Voyager GUI GAiA WebUI lässt einen nun fast alle wichtigen Einstellungen im Browser konfigurieren. Job Scheduler, ARP, DHCP Server, Mail Notification, echtes Advanced Routing, SSH-Meldungen, Image Management, integrierte Terminal Console, SNMP, VRRP, IPv6, anpassbare Views, man mag gar nicht mehr aufhören.

An die neue GAiA-CLI Syntax muss man sich erst gewöhnen. Aber wer schon mit Nokia IPSO arbeitete macht sich schnell vertraut. Einige Anpassungen im System-Mode (Expert Mode) bleiben einem bei fast jeder Installation dennoch nicht erspart. Aber genau für diese Spezialitäten gibt es unsere Experten ja.

Aufgrund des großen Funktionsumfangs von GAiA und den noch häufigen Änderungen von Check Point raten wir unseren Kunden derzeit noch nicht zum produktiven Einsatz des neuen Betriebssystems. Derzeit evaluieren und testen wir mit Check Point noch selbst jedes Build und die weitere Entwicklung in diesem Bereich. Wir halten Sie jedoch über dieses Blog über unsere ständigen Erfahrungen und Empfehlungen auf dem Laufenden.

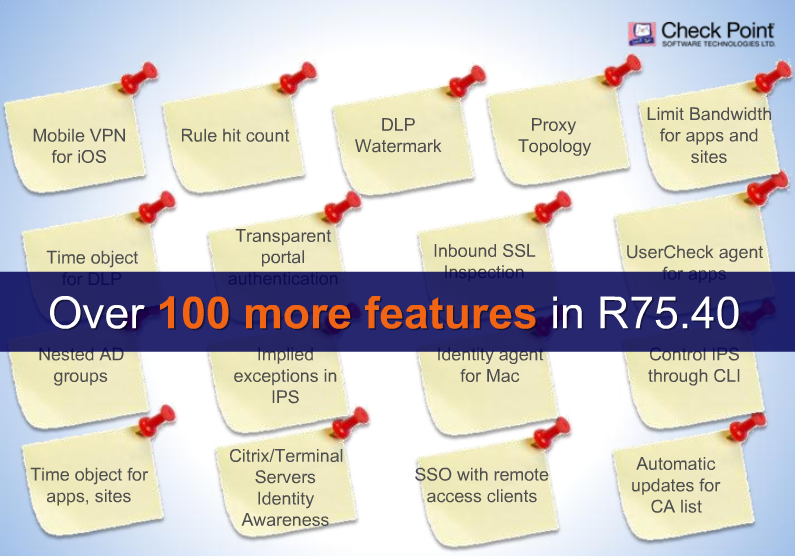

Pünktlich mit dem Ende der Product Announcement Rede von CEO Gil Shwed auf der Check Point Experience 2012 (CPX) in Orlando wurde das neue Major Release R75.40 im User Center freigeschaltet, welches viele Neuheiten mit sich bringt.

Das lang erwartete Betriebssystem GAiA, welches die besten Features von SecurePlatform (SPLAT) und IPSO vereinen soll, wurde in der ersten GA-Version veröffentlicht. Weitere GA-Versionen sollen mit späteren Versionen folgen.

So bietet GAiA beispielsweise ein umfangreiches Web User Interface, 64-Bit Unterstützung, IPv6 Support, automatisches Software-Update, dynamisches Routing, Clish-CLI, VRRP- und ClusterXL-Support sowie eine rollen-basierte Nutzeradministration.

Ein Upgrade von SPLAT oder IPSO auf GAiA ist möglich, jedoch nicht unbedingt empfehlenswert. Wir raten zu einer fresh install durch einen erfahrenen Dienstleister.

Das Web-UI bietet jeweils die Möglichkeit zw. dem Monitoring only Mode und dem Configuration Mode zu wechseln. Durch die rollen-basierte Nutzeradministration steht somit nun auch ein view only Mode zur Verfügung. Nachdem sich ein Nutzer mit Schreibrechten (dies gilt sowohl für die Web-UI als auch die Console) verbunden hat, wird die Konfiguration für weitere Nutzer gesperrt um eine Korrumpierung zu verhindern.

GAiA kann sowohl im 32- als auch im 64-Bit Mode arbeiten. Der 64-Bit Mode steht nur auf einem Gateway mit mindestens 4 GB RAM zur Verfügung. Mittels dem clish-Befehl “set edition” kann zw. den Modes gewechselt werden. Die Known Limitations Liste ist derzeit noch relativ kurz und beinhaltet hauptsächlich IPv6 Einträge. Ein produktiver Einsatz von ausschließlich IPv6 ist auch in der derzeitigen Version noch nicht zu empfehlen.

Software Updates sollen leichter auszurollen sein und auch ein leichteres Rollback zur vorherigen Version ermöglichen.

Für dynamisches Routing werden BGP, OSPF und RIP, sowie für dynamisches Multicast Routing PIM und IGMP unterstützt.

Die aus IPSO bekannte Clish wurde für den normalen admin-Nutzer übernommen und erweitert. Diese ist jedoch abwärtzkompatibel zur bisherigen IPSO Clish und der cpshell des SecurePlatform admin-Nutzers. Das Grundsystem basiert weiterhin, wie bei SPLAT auf einem RedHat. Der Dateisystemzugriff ist weiterhin unter dem expert-Nutzer möglich. Da die Administration nun hauptsächlich über die Clish oder die Web-UI erfolgen soll, ist das SecurePlatform-Kommando sysconfig weggefallen.

Beim Clustering hat man nun die Möglichkeit zw. dem bei SPLAT eingesetzen ClusterXL oder dem bei IPSO verwendeten VRRP zu wählen. IP Clustering ging es nicht mehr.

Weiterhin kann R75.40 natürlich auch auf SPLAT eingesetzt werden. Sofern aktuell SPLAT eingesetzt wird, legen wir unseren Kunden aus Stabilitätsgründen derzeit Nahe, noch nicht zu GAiA zu wechseln, bis hier mögliche “Kinderkrankheiten” entdeckt und behoben wurden, sofern die neuen Features nicht benötigt werden.

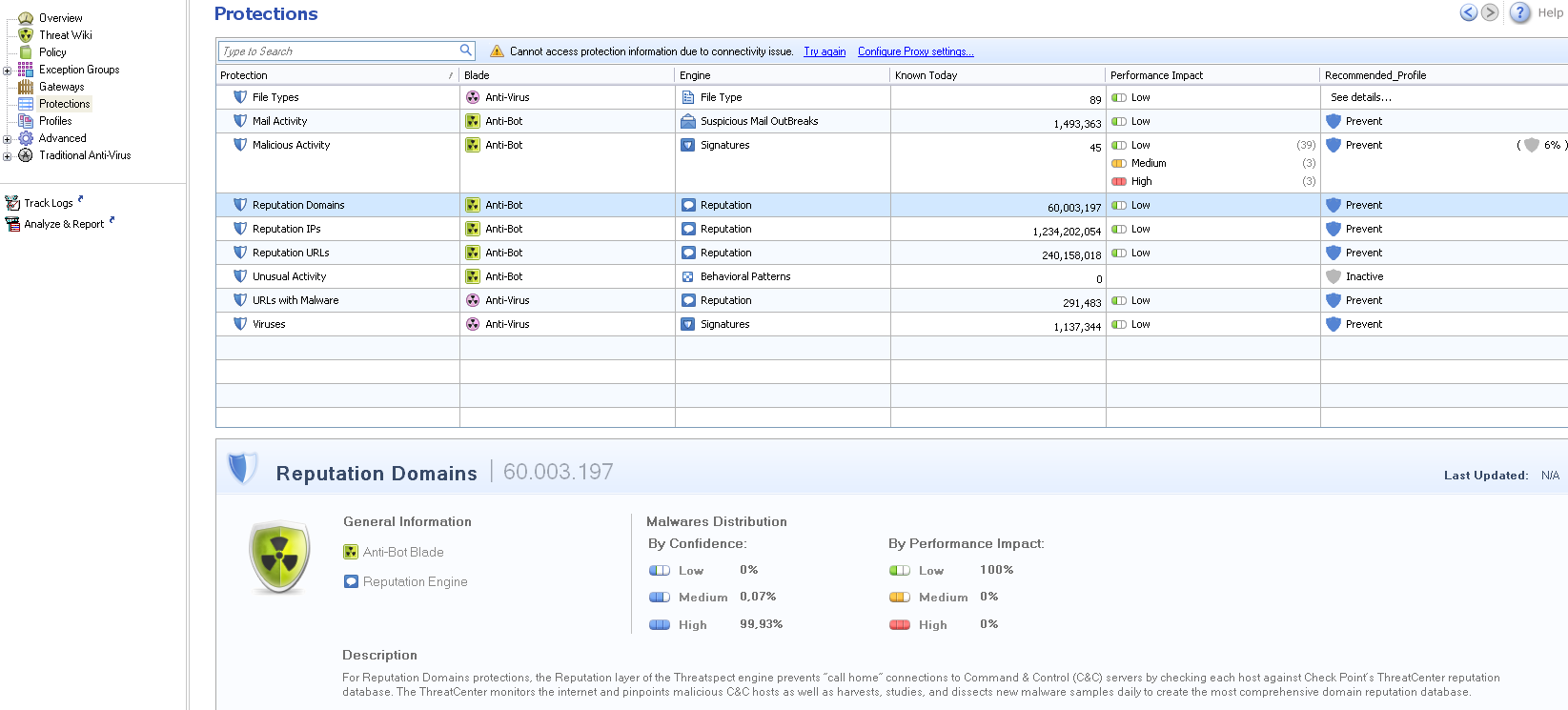

Ebenfalls wurden die zwei Software Blades Anti-Bot und Anti-Virus ab R75.40 integriert. Beide basieren auf auf Check Points neuer ThreatCloud. Dabei sollen Informationen über Angriffe automatisch mit der ThreatCloud synchronisiert werden, wodurch neue Bedrohungen schneller erkannt und die Informationen sofort an alle zugehörigen Gateways für eine erfolgreiche Blockierung ausgeliefert werden.

Das Anti-Bot Software Blade soll weltweite Bot-Infektionen erkennen und Traffic zu den Botnetz-Betreibern unterbinden. Das komplett neu programmierte Anti-Virus soll 300x mehr Signaturen als das bisherige Anti-Virus bieten und den Zugriff auf derzeit über 300.000 infizierten Webseiten blockieren.

Im SmartDashboard wurde der bisherige Anti-Virus Tab durch den Anti-Bot & Anti-Virus Tab ersetzt. Das Look&Feel des neuen Reiters erinnert stark an das bereits bekannte Application & URL Filtering. So gibt es wieder eine gemeinsame Policy für beide, eine Overview Startseite, eine ThreatWiki und das bisherige Anti-Virus ist nun als Traditional Anti-Virus verfügbar.

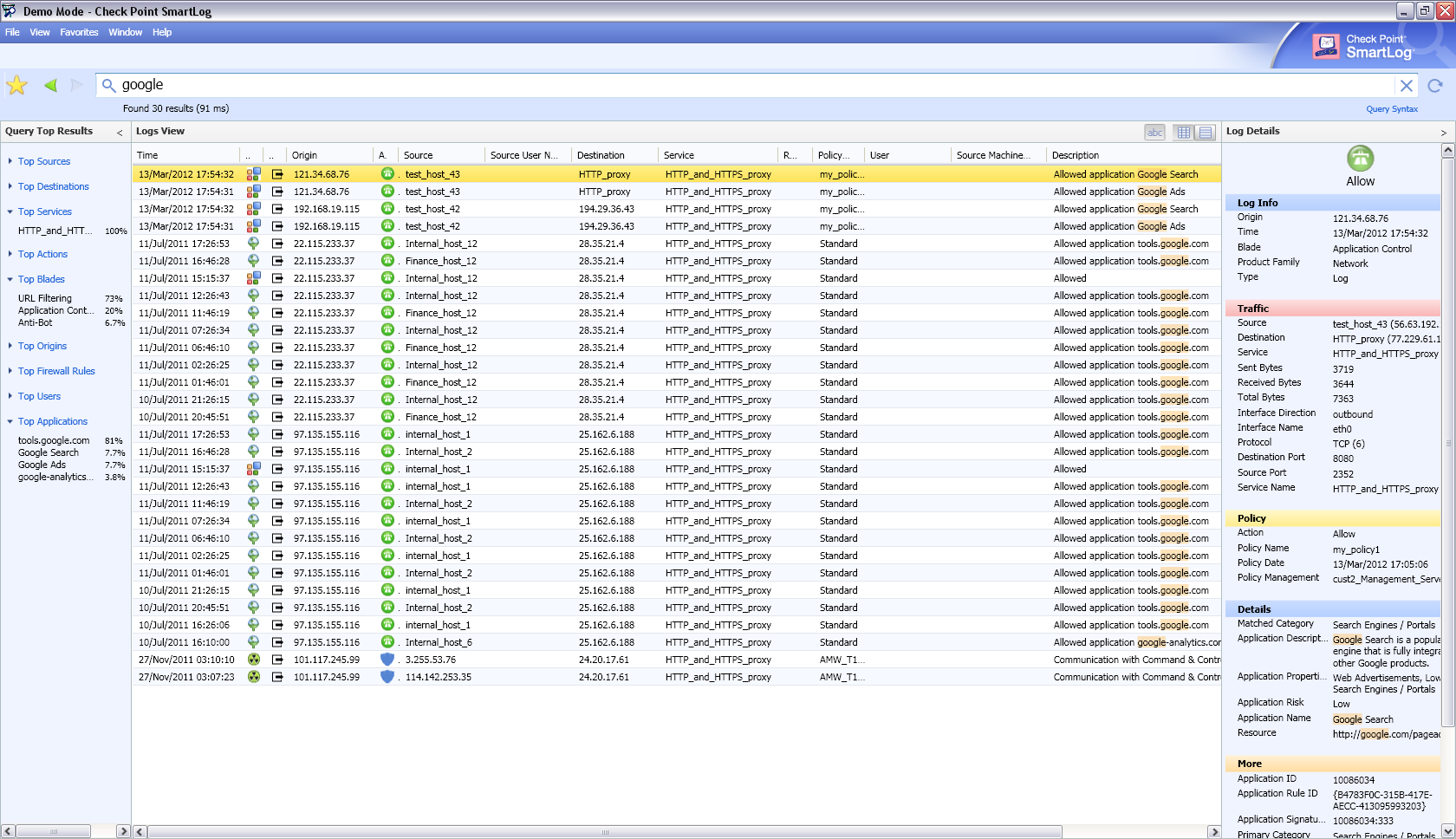

Neben der neuen SmartConsolen-Installationsroutine steht mit SmartLog nun eine neue Application für den Firewall-Administator zur Verfügung. Diese soll den in die Jahre gekommenen SmartView Tracker mit der Zeit ersetzen. SmartLog bietet ein frisches Design und eine google-ähnliche Suche zur Filtering der Logeinträge. Der wohl wichtigste Vorteil gegenüber dem SmartView Tracker ist, dass die langen Ladezeiten für Filterungen oder ältere Logdateien entfallen, da diese nun aus einer Datenbank gelesen werden. Somit kann man auch ältere Logdateien in Sekundenschnelle filtern.

Auch das SmartDashboard erhielt mit der Spalte Hits eine durchaus nützliche, neue Funktion für den Firewall- und AppControl-Regelsatz. Durch diesen Hit-Counter kann man stark frequentierte und nicht mehr verwendete Regeln auch ohne die Erstellung von gezielten Reports erkennen.

![]()

Es gibt mit R75.40 noch viele weitere Verbesserungen, dazu zählen eine verbesserte IPS-Engine, Bandbreiten- und Zeiteinschränkungsmöglichkeit für AppControl sowie diverse Erweiterungen für DLP, Identity Awareness, UserCheck und HTTPS Inspection. Die VPN-Einwahl mit Android und dem Check Point Mobile VPN Client funktioniert nun auch ohne Hotfix.