ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

Check Point beschreibt in sk83520 sehr ausführlich, dass alle Security Gateways und Managements die Check Point Services direkt oder über einen Webproxy erreichen können müssen.

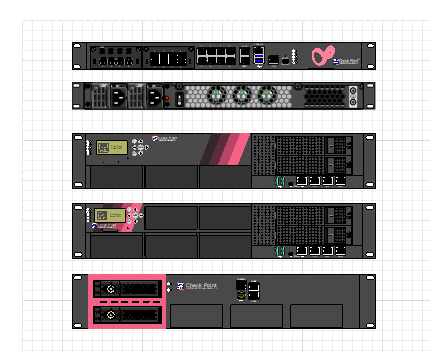

Für die Erstellung von Netzwerkplänen bietet Check Point zur Darstellung seiner Appliances inkl. Zubehör entsprechende Visio Stencils an.

Da die Visio Stencils bereits für jede Netzwerkschnittstelle vordefinierte Verbindungspunkte haben, lassen sich Netzwerkverbindungen sehr leicht und punktgenau zuordnen, was eine hohe Darstellungsqualität ermöglicht.

Danke Check Point!

Das Check Point Research & Development Team hat eine kritische Microsoft Schwachstelle entdeckt, welche alle Windows Server seit 2003 betrifft.

Die Schwachstelle (CVE-2020-1350) liegt in der unzureichenden Prüfung von DNS Antwortpaketen und kann sich wurmartig durch Infektion der betroffenen Systeme verbreiten (Video). Daher wurde sie von Microsoft mit der höchsten Kritikalität CVSS 10.0 eingestuft. Ein Microsoft Patch steht seit dem 14. Juli bereit.

Check Point empfiehlt den Patch umgehend einzuspielen und bietet zusätzlich die IPS Protection CPAI-2020-0658 an, um die Ausnutzung der Schwachstelle Firewall-seitig zu verhindern.

Danke Check Point!

ESC ist Platinum Sponsor des Check Point Cyber Security Summit 2020, welche vom 16. bis 17. Juni seine virtuellen Türen öffnete.

Auf einem eigenen Messestand präsentierte ESC seine Security Services den versierten Fachbesuchern. Der Vortrag unseres technischen Leiters, Danny Jung, über die Managed Security Services der ESC steht hier zur Verfügung:

Anhand von Supportfällen aus der Praxis werden die Managed Security Services der ESC anschaulich erklärt. Folgende Praxisbeispiele werden dabei im Detail beleuchtet:

- Change Management

- Remote Access VPN Analyse

- IP Address Spoofing Troubleshooting

- Firewall Reporting und Werkzeuge

Check Point hat R80.40 mit Jumbo Hotfix (Take 48+) am 27. Mai 2020 offiziell zur empfohlenen Version für alle Kunden erklärt (sk95746).

Achtung! Kunden, welche ein Upgrade auf R80.30 oder R80.40 planen, müssen die Kompatibilität der Jumbo Hotfixes zu älteren R80.x Versionen beachten (sk164258). Zudem gibt es noch einige geplante Fixes, die aktuell noch nicht implementiert sind. Weiterhin wird SandBlast noch nicht unter R80.40 unterstützt (sk106210).

R80.40 enthält neue Funktionen, wie:

- Identity Awareness/Identity Broker

- CoreXL Dynamic Split

- Multi Version Clustering

- Kernel upgrade on Gateway

- Revert to Revision

- HTTP/2 Support

- HTTPS Inspection API

- MITRE ATT&CK Reporting & Matrix

- uvm.

Dynamic & Domain Objects sowie Updatable Objects können nun ebenfalls in den Threat Prevention und HTTPS Inspection Policies genutzt werden.

Danke Check Point!

Check Point bietet mit seinen neuen 1500 Appliances (Datasheet, FAQ) die nächste Generation seiner SMB Appliances auf Basis von GAiA Embedded an und löst damit seine 1400 Appliances ab (End of Sale: Mai 2020).

Auch im Bereich der Branch Office Security Gateways lösen die neuen 3600 & 3800 Appliances die bisherigen 3100 & 3200 Appliances als Einstiegsmodelle auf Basis von Check Point GAiA ab.

Hinweis: Zum zentralen Management der neuen Appliances wird Check Point R80.30 mit aktuellem Jumbo Hotfix bzw. R80.40 vorausgesetzt.

Zu den neuen Check Point Appliances beraten wir Sie gern!

Für Arbeiten aus dem Home Office stellt Check Point diverse Remote Access VPN Lösungen und eine steigende Anzahl von Werkzeugen zur Analyse und Auswertung bereit.

Überblick – Check Point Remote Access VPN

FAQ für alle Fragen und Antworten rund um die VPN-Nutzereinwahl.

Script zur Anzeige der VPN-Nutzerstatistiken via SSH (Expert Mode) sowie innerhalb der SmartConsole (Scripts Repository)

SmartConsole Extension zur direkten Anzeige der VPN-Nutzerstatistiken innerhalb der Check Point SmartConsole.

Remote Access – SmartEvent Reports

Check Point hat die Präsentationen der CPX 2020 online gestellt. Zu vielen Präsentationen stehen auch die Videos der Vorträge zur Verfügung.

Besonders interessant sind die technischen Fachvorträge der Breakout Sessions. Großen Zuspruch fand auch der Vortrag unseres technischen Leiters über die besten Code Hub Beiträge der Check Point Community.

Danke Check Point!

Check Point hat am 28. Januar 2020 sein neues Release R80.40 veröffentlicht.

Achtung! Check Point empfiehlt derzeit nur Kunden mit Interesse zur Nutzung der neuen Funktionen bereits R80.40 zu verwenden. Daher wird es auch noch nicht als Recommended Release innerhalb von CPUSE aufgeführt. Für Open Server wird R80.40 derzeit nur als Security Management unterstützt. Zudem werden aktuell noch keine Sandblast Appliances unter R80.40 unterstützt.

R80.40 – Release Notes

R80.40 – Release map

R80.40 – Upgrade map

R80.40 – Backward Compatibility map

R80.40 – SmartConsole

R80.30 – Upgrade Verification Service

R80.40 – CheckMates Community

R80.40 – Known Limitations

R80.40 – Resolved Issues

Die wichtigsten Neuerungen von R80.40 sind:

- HTTP/2 support

- HTTPS policy layer

- HTTPS inspection API

- SmartConsole SmartTasks

- Zero-touch deployment

- Automatic Threat Extraction Engine updates

- Support for new file types and protocols

- Enhanced E-Mail security

- Different VPN encryption domains for VPN gateway

- GAiA REST API

- Upgraded Linux kernel

- New partitioning system (gpt)

- Faster file system (xfs)

- IoT Security Manager

Check Point stellt für die kritische Citrix Schwachstelle (CVE-2019-19781) seit dem 12. Januar eine IPS Protection zur Verfügung, welche wir allen Kunden empfehlen, die Citrix Gateways oder Citrix Application Delivery Controller einsetzen.

Check Point hat die Schwere der Schwachstelle als Kritisch bewertet.

Durch die Schwachstelle kann ggf. unerlaubt Code ausgeführt bzw. auf Dateien zugegriffen werden, für welche eigentlich keine Zugriffsberechtigung besteht.

Der Citrix Support hat hierfür ebenfalls bereits eine Workaround-Anleitung veröffentlicht, bis ein Hotfix zur Verfügung gestellt werden kann. Im Artikel CTX267027 informiert Citrix fortlaufend über den aktuellen Stand zur kritischen Schwachstelle.

Danke Check Point!