ESC – TechBlog

techblog.esc.de

Aktuelles aus unserer Technik - Q2 / 2024

Seit Check Point im Juli 2023 R81.20 zum Magnum Opus seiner bisherigen Entwicklung erklärt hat und im April 2024 bereits R80.40 ausläuft, steht für viele Kunden die R81.20 Migration samt Konsolidierung & Optimierung der Security Policy an. Wir setzen diese Projekte erfahren & kundenspezifisch um.

Check Point stellt seit dem 19. Mai 2015 das Stabilitätsupgrade R77.30 für das aktuelle Major Release R77 zur Verfügung.

Wir haben R77.30 umfassend getestet. Aufgrund der umfangreichen Liste behobener Fehler und neuer Funktionalitäten empfehlen wir allen Check Point Kunden, auch bzgl. eines besseren Herstellersupports, R77.30 zeitnah als In-place Upgrade oder Neuinstallation einzuspielen.

Check Point wird für R77.30 auch seine Courseware aktualisieren.

R77.30 – Release Notes | Appendix

R77.30 – Resolved Issues

R77.30 – Known Limitations

R77.30 – Jumbo Hotfix (enthält Recommended Hotfixes)

Downloads

R77.30 – Release map

R77.30 – Upgrade map

R77.30 – Backward Compatibility map

R77.30 – SmartConsole and SmartDomain Manager

Die wichtigsten Neuerungen von R77.30 sind:

– Verbesserung der Stabilität und Belastbarkeit von GAiA

– Performance-Verbesserung von SSL-Sitzungen (siehe sk104717)

– DNS Tunnel-Erkennung durch das IPS Blade

Zusätzlich steht ein R77.30 Add-On zur Verfügung, welches folgende weitere Funktionen bietet:

– ein neues Software-Blade: Threat Extraction

– Verwaltung von 1100 Appliances mit neuer R77.20 Firmware (siehe sk105379).

– Mobile Access Blade and Capsule Verbesserungen (siehe sk104542)

– Unterstützung von Carrier-Lösungen (LTE Suite): NAT64, GTP, SCTP, CGNAT und einige mehr.

Check Point empfiehlt jedoch das Add-On nur einzuspielen, sofern die darin enthaltenen Funktionen auch benötigt werden.

R77.30 What’s new

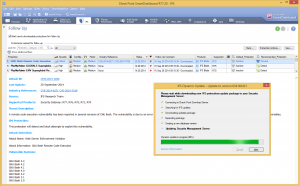

Empfohlene Hotfixes für R77.30 schließen neu erkannte Sicherheitslücken und bringen weitere Stabilitätsverbesserungen.

Wir empfehlen das Einspielen dieser Hotfixes via CPUSE.

Für Check Point’s 1100 Appliances gibt es mit Embedded GAiA R75.20.70 sowie R77.20 zwei neue Firmware-Images.

Embedded GAiA R75.20.70 unterstützt nun den SHA-256 Algorithmus für Zertifikate. Zudem läßt sich das Anti-Spam Blade granularer administrieren (sk106669).

Embedded GAiA R77.20 bietet eine Reihe neuer Funktionen, u.A. neue Anti-Bot und Anti-Virus Engines, erweiterte VPN-Funktionalitäten (u.A. IKEv2) sowie die Unterstützung von industriellen Steuerprotokollen (SCADA). Für einen vollumfänglichen Überblick empfiehlt sich der Secure Knowledge-Artikel sk105379. Für die zentrale Verwaltung von 1100-Appliances mit Embedded GAiA R77.20 Firmware wird GAiA R77.30 auf dem Security-Management benötigt!

Nach der Check Point Experience 2015 in Amsterdam hat Check Point nun die Präsentationen online gestellt. Insbesondere der Ausblick auf R80 ist für alle Check Point Kunden sehr interessant, da sich gerade in Check Point’s zentralem Security Management eine riesige und fantastische Neuerung ankündigt. Wir sind schon sehr gespannt!

General Sessions

Best Security of the Future

Real-Time Responses to Breaches

Track 1 – The Future of Threat Prevention

Preventing Zero-Day Attacks with Advanced Threat Prevention Technologies

Best Practice: Defining a Multi-Layer Threat Prevention Strategy

The Future of Malware: Understanding the Genesis of Unknown Malware

Securing Shadow IT with Web and Application Security

The Future of Threat Intelligence

Exploits Demystified – An Attacker’s View

Track 2 – The Future of Mobile Security

The Future of Mobile Security: Under the Hood with Capsule

Understanding Mobile Malware: Extending Threat Prevention to Mobility

The Future of Mobile Threat Prevention

Track 3 – The Future of Security Architectures

Ready for the Future: Building a Sustainable Security Architecture

The Future of Security Management – R80 Under The Hood

Securing the Data Center of the Future

Case Study: Data Breach Incidence Response

The Future of Forensics and Monitoring

Vertical Industry Sessions

Retail: Preventing History from Repeating Itself: The Year of the Retail Breach

The Future of Security for CSP, MSSP and Telco Operators

Critical Infrastructure Doomsday: Not If, But When

Securing Financial Services: Anatomy of an ATM Attack

Nach der zuletzt durch FREAK bekannt gewordenen TLS-Schwachstelle gibt es nun eine weitere Variante namens Logjam.

Diese in Zusammenarbeit verschiedener Sicherheitsforscher gefundene TLS-Sicherheitslücke (Link zu CVE-2015-4000) erlaubt durch eine Schwachstelle im Diffie-Hellman Schlüsselaustausch ein Downgrade der Sicherheit auf nur 512 Bit, was ein Knacken des geheimen Schlüssels sehr vereinfacht.

Für alle Check Point Kunden hat Check Point mit sk106147 eine Entwarnung veröffentlicht.

Zudem stehen zentral vor Logjam schützende IPS-Updates zur Verfügung!

CPAI-2015-0223

CPAI-2015-0226

Danke Check Point!

Logjam Website: https://weakdh.org

Logjam PDF: https://weakdh.org/imperfect-forward-secrecy.pdf

Wie Check Point in seinem aktuellen Product Alert zu sk103839 mitteilt, werden in wenigen Monaten sämtliche Online Services auf SHA-256 Zertifikate umgestellt. Dies geschieht zur Verbesserung der Sicherheit.

Alle Check Point Versionen bis einschließlich R77.20 benötigen daher umgehend den sk103839 Hotfix, da diese die neuen SHA-256 Zertifikate nicht ohne Aktualisierung verarbeiten können und damit sonst keine Online-Updates mehr für IPS, Threat Emulation, Threat Prevention, Application Control, URL Filtering, HTTPS Inspection, Endpoint Security, CPUSE, SmartUpdate Lizenzen & Contracts laden können!

ACHTUNG! Wer noch nicht mindestens auf R75.20 aktualisiert hat, muss jetzt spätestens aktualisieren, da der Hotfix nur für unterstützte Check Point Versionen ab R75.20 angeboten wird!

Auch im Check Point UserCenter wird die Warnmeldung aufgrund der Kritikalität nun als Erstes angezeigt.

Der sk103839 Hotfix ist auf ALLEN Check Point Systemen einzuspielen! Ebenfalls steht für die zentrale Check Point Verwaltung eine aktualisierte Version der Check Point SmartConsole inkl. SmartDashboard zur Verfügung.

Check Point hat soeben die erste Ausgabe seines Security Expert Technical Newsletter für 2015 veröffentlicht.

Das gesamte Newsletter Archiv kann hier eingesehen werden.

Im aktuellen Newsletter beschreibt Check Point seine Capsule Cloud in der aktuellen Version 1.3.0 und kündigt die sofortige Verfügbarkeit des wichtigen und bewährten Check Point R77.20 Jumbo Hotfix (Take 77) für alle Check Point Kunden an.

Für Check Point 1100 Appliances steht mit der neuen Firmware R75.20 HFA 69 (Release Notes) ein größeres Sicherheitsupdate zur Verfügung.

Ab sofort stellt Check Point für alle Kunden das Werkzeug Signature Tool zur Erstellung eigener Applikation für das Application Control & URL Filtering Software Blade zur Verwendung bereit!

Für die zuletzt bekannt gewordenen CVE-2015-0235 (glibc – GHOST), CVE-2014-9293, CVE-2014-9294, CVE-2014-9295, CVE-2014-9296 (NTP) sowie TLS 1.x Padding Schwachstellen referenziert der Newsletter die entsprechenden Stellungnahmen von Check Point.

Interessant ist für uns als Check Point Partner vor allem Check Point’s neues TAC Academy Programm, wodurch uns ab sofort auch erweiterte technische Trainings direkt von Check Point zur Verfügung gestellt werden. Wie freuen uns darauf!

Zum Ende des Newsletters stellt Check Point noch seine neuen Logos für die technischen Zertifizierungsstufen vor, welche wir erfreulicherweise alle in unserer Firma für unsere Kunden vorhalten können!

ESC und Check Point wünschen allen Kunden auch in diesem Jahr ein frohes Weihnachtsfest und erholsame Festtage.

In diesem Jahr haben wir sehr viel zusammen erreicht, wofür wir unseren Kunden als auch Check Point herzlich danken möchten.

Nicht vergessen! Ab 2015 verkauft Check Point keine UTM-1 Edge Appliances mehr! Der 31. Dezember 2014 markiert das End-Of-Sale dieser Produktlinie. Gem. Check Point’s Support Lifecycle Policy läuft auch der Support für diese Geräte ein Jahr später am 8. Mai 2016 aus. Wir empfehlen daher einen Austausch mit den aktuellen Check Point 1100 Appliances einzuplanen.

Keep ’em Coming > Download des Check Point 2014 Security Report:

Auch in diesem Jahr stellt ESC wieder mit zwei Messeständen auf der it-sa IT-Security Messe aus. Bereits seit 2010 ist ESC kontinuierlich als Check Point Partner auf der Fachmesse für IT-Sicherheit vertreten und präsentiert seine Dienstleistungen und Produkte dem interessierten Fachpublikum.

Sie finden uns auf folgenden Ständen:

Halle 12.0 / 12.0-511 (Hauptstand)

Halle 12.0 / 12.0-504

Wir freuen uns auf Ihren Besuch!

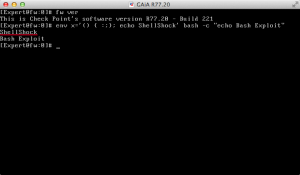

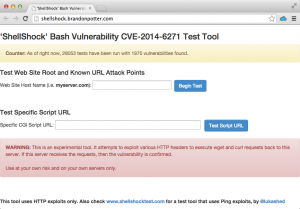

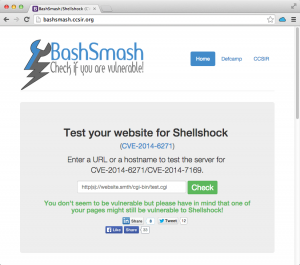

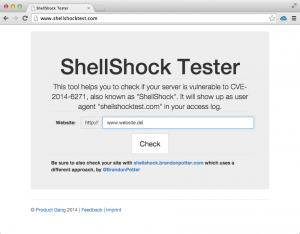

Guten Morgen ShellShock!

Diese so genannte und von Entwickler Stephane Chazelas gefundene Bash-Sicherheitslücke (CVE-2014-6271/7169) stellt eine echte und ernst zu nehmende Gefährdung zur Remote-Ausführung von Code für alle auf Linux basierenden IT-Systemen dar, da diese Bash als Standard-Shell verwenden.

Für alle Check Point Kunden hat Check Point mit sk102673 eine Entwarnung samt Bash-Updates veröffentlicht.

Zudem steht ein zentral vor ShellShock schützendes IPS-Update zur Verfügung!

Check Point stellt allen Kunden ferner eine ShellShock Hilfeseite zur Verfügung.

Folgende Check Point Produkte sind NICHT betroffen:

(1) Mobile Access

(2) Identity Awareness Portal

(3) User Check Portal

(4) Alle Remote Access Portale für das Mobile Access Blade

(5) IPS VPN

(6) SNX (SSL Network Extender)

Danke Check Point!

Die Bash-Updates für Check Point Gaia, SecurePlatform und IPSO 6.2 empfehlen wir allen Check Point Kunden, neben dem IPS-Update, zeitnah einzuspielen, sofern Check Point Admin-Portale über unsichere Netzwerke zur Verfügung gestellt werden müssen. Ansonsten geht Check Point von keiner akuten Gefährdung aus, sofern alle Admin-Portal nur über gesicherte Netzwerke erreichbar sind. Check Point hat angekündigt innerhalb der nächsten 24 Stunden einen generellen Hotfix für alle Systeme zur Verfügung zu stellen.

Generell empfehlen wir allen Check Point Kunden niemals die abgesicherte Gaia CLISH beim Standard-Login gegen BASH zu ersetzen, nur damit SCP-Dateitransfers auch direkt mit der Firewall funktionieren. Hierdurch wird nicht nur das vom Hersteller vordefinierte Betriebssystem-Sicherheitskonzept unterlaufen, vielmehr schwächt es gerade auch bei solchen BASH-Schwachstellen die generelle Sicherheit aller an der IT-Sicherheitsinfrastruktur beteiligten Komponenten.

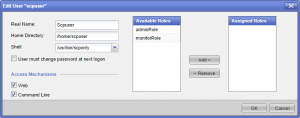

Check Point stellt hierfür eine dedizierte SCPonly-Shell zur Verfügung. Hiermit kann ein separater scpuser elegant in der Gaia-WebUI erstellt werden:

Das geht mit folgenden Befehlen natürlich auch direkt in der Gaia Clish:

[ R77.30 ]

add user scpuser uid 2600 homedir /home/scpuser

set user scpuser shell /usr/bin/scponly

set user scpuser password

save config

[ R80 ]

add user scpuser uid 2600 homedir /home/scpuser

set user scpuser realname Scpuser

add rba role scpRole domain-type System readwrite-features expert

add rba user scpuser roles scpRole

set user scpuser gid 100 shell /usr/bin/scponly

set user scpuser password

save config

Im Netz finden sich bereits zahlreiche ShellShock Tester zum Überprüfen der eigenen, aus dem Internet erreichbaren, Server.

Für alle Check Point 1100 Appliances steht ab sofort die neue Firmware-Version R75.20 HFA 65 bereit. Enthalten sind Verbesserungen zur Appliance-Verwaltung via SMP (Security Management Portal), die Unterstüzung für neue 3G (UMTS) und 4G (LTE) Modems sowie weitere Stabilitätsverbesserungen.

Wir empfehlen daher allen Check Point Kunden ein zeitnahes Upgrade ihrer 1100 Appliances.

Die Check Point 1100 Appliance bietet Check Point’s Software Blade Funktionalität (Firewall, VPN, QoS, Intrusion Prevention, App Filter, Anti Virus, Anti Spam) in einem routergroßen Kleincomputer.

Darin läuft GAiA Embedded (Check Point’s gehärtetes Red Hat Linux) auf einer ARM 32-bit RISC CPU mit 512 MByte RAM. Neben WAN, DMZ und 8-Port Switch (alles Gbit/s) gibt es RS-232, USB-2, SD-Card sowie Express-Card Erweiterungen. 802.11n WLAN und ADSL Modem sind optional auch erhältlich. Mehr erfahren: 1100 Appliance FAQ

Was für ein Wochenauftakt mit der hochbrisanten Meldung zur Heartbleed Bug genannten OpenSSL Schwachstelle (CVE-2014-0160). Für alle Check Point Kunden hat Check Point mit sk100173 eine Entwarnung veröffentlicht.

Folgende Check Point Produkte sind NICHT betroffen:

– Security Gateway

– Security Management Server

– Multi-Domain Security Management Server

– Endpoint Security Management Server

– Endpoint Connect clients

– SSL Network Extender (SNX)

– 61000 Data Center Security Appliances

– 21000 Data Center Security Appliances

– 2000 / 4000 / 12000 / 13500 Appliances

– Power-1 / UTM-1 / VSX-1 / DDoS / Smart-1 Appliances

– IP Series Appliances

– 600 appliances

– 1100 appliances

– Edge devices

– Safe@Office devices

Derzeit werden lediglich noch die Check Point Mobile VPN Lösungen für iOS & Android überprüft. Ansonsten sind sämtliche von Check Point unter Support stehenden Produkte nicht vom Heartbleed Bug betroffen.

Darüber hinaus schützt Check Point IPS auch andere Systeme vor der Heartbleed Bug – OpenSSL Schwachstelle.

Danke Check Point!